Что такое червь?

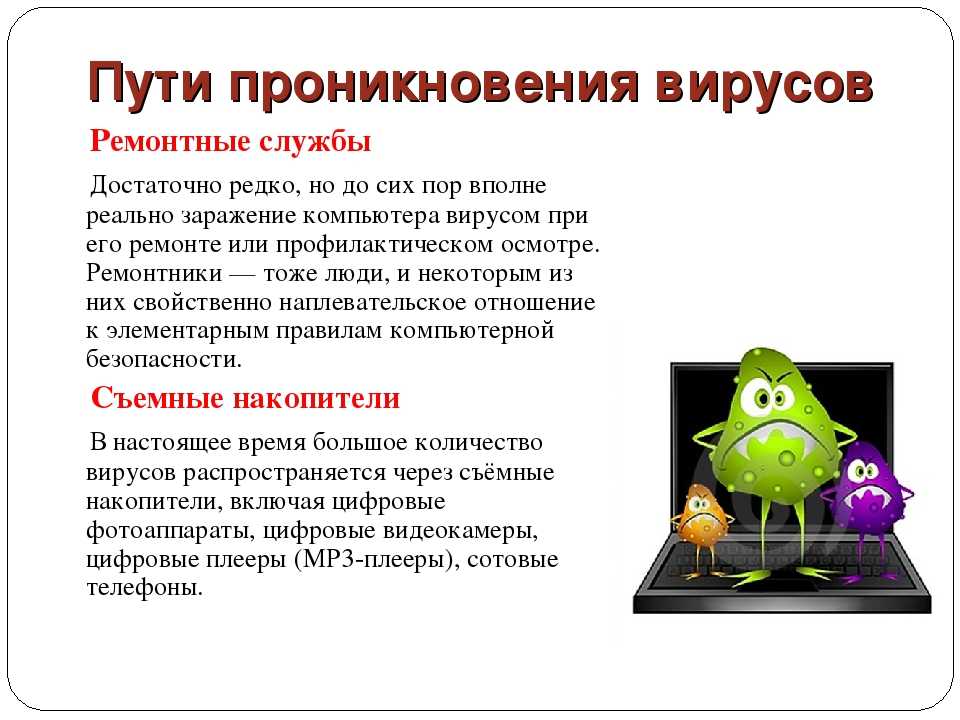

Компьютерные(Computer) черви и вирусы очень похожи в том смысле, что они самовоспроизводятся и выполняют (обычно) вредоносную полезную нагрузку в компьютерных системах. Чем они отличаются, так это тем, как они распространяются. Вирусу для заражения требуется хост-программа, и он полагается на пользователей для распространения этой зараженной программы с использованием съемных носителей, электронной почты или другого подобного метода передачи.

Червь существует как собственная независимая программа, а не как код, прикрепленный к стороннему приложению. Они также распространяются сами по себе, без вмешательства человека. Например, Blaster Worm распространился со скоростью лесного пожара в середине 2000-х благодаря уязвимому открытому сетевому порту(network port) на компьютерах с Windows.

Таким образом, если один компьютер в компании или школе был заражен, программа могла быстро распространиться на другие подключенные машины. Черви(Worms) обычно используют уязвимости, обнаруженные в операционных системах, оборудовании или программном обеспечении, для запуска своего кода без каких-либо действий пользователя.

В наши дни брандмауэры и другие системы сетевой безопасности очень эффективно останавливают распространение червей, но постоянно обнаруживаются новые бреши.

Что общего у зараженного компьютера с больным человеком?

Известно, что человек чаще всего заболевает под воздействием вирусов – такого рода инфекция поражает конкретный орган или систему и ослабляет организм, поражая его клетки. Вирус в некотором роде питается клетками человека – и примерно так же ведет себя вредоносная компьютерная программа: она захватывает и «съедает» файлы, вписываясь в их программный код. Пораженные вирусом клетки отмирают, а испорченные файлы компьютера не подлежат восстановлению.

Кроме вирусов, человека могут атаковать паразиты, по аналогии с которыми получил название еще один тип вредоносных программ – черви. Для человека это живые и вполне осязаемые организмы, выкачивающие питательные вещества у своего носителя, из-за чего тот слабеет и порой даже гибнет. У компьютерного червя сходная задача – он заполняет память, выкачивает трафик и замедляет работу операционной системы, не поражая при этом файлы.

И вирусы, и черви имеет целью дестабилизировать работу одного компьютера или целой сети. Вот несколько наиболее распространенных способов передачи такой «заразы»:

- По электронной почте, если открыть письмо с подозрительным вложением.

- Открыв ссылку на сомнительный сайт (такие ссылки часто попадаются на различных ресурсах «для взрослых»).

- В файлообменных сетях.

- На драйвере ОС.

В чем разница между антивирусом и антивирусом?

Антивирус и антивредоносное ПО — это, по сути, одни и те же инструменты. Между ними нет различия.

Вам может прийти в голову, что антивирусные инструменты используются только для очистки от вирусов, но это не так. Компании-разработчики программного обеспечения для обеспечения безопасности используют термины «антивирус» и «антивредоносное ПО» как синонимы. Таким образом, антивирусные и антивредоносные инструменты — это, по сути, одно и то же. Они могут удалить все типы вредоносных программ с вашего сайта WordPress.

Как использовать Anti-Malware для защиты вашего сайта от вредоносных программ и вирусов?

Существует множество программ для защиты от вредоносных программ , но не все из них эффективны. О троянах я говорил в предыдущем разделе. Трояны хорошо маскируются, поэтому сканеры вредоносных программ не могут их обнаружить.

Сканеры ищут известные вредоносные программы, и анализируют поведение кода, чтобы выяснить, является ли он вредоносным или нет.

Мало того, они предназначены для сканирования каждого файла, папки, а также базы данных, чтобы найти вредоносное ПО на вашем веб-сайте.

Когда на вашем веб-сайте обнаруживается вредоносное ПО, программа (плагин безопасности для WordPress) очищает его за считанные секунды , чтобы предотвратить любую эскалацию.

Более того, подобные расширения — это полный пакет безопасности. Используя программное обеспечение, вы можете установить брандмауэри принять меры по защите сайта и другие меры защиты от вредоносных программ.

Что такое вирус в компьютере

Как и вирус, паразитирующий на человеческом теле, компьютерный вирус «прикрепляется» к уже имеющимся на ПК файлам и программам и через них распространяется на другие гаджеты.

Вирус может попасть на девайс из самых разнообразных источников: флешки и карты памяти, электронные письма и веб-сайты, обмен данными между пользователями.

Вред вирусы могут нанести различный: от вполне безобидного и даже шуточного, до проблем, делающих дальнейшее пользование ПК попросту невозможным, без дорогостоящих услуг по ремонту.

Вот какие проблемы могут принести компьютерные вирусы:

- Заторможенная работа устройства;

- Повреждение файлов, хранящихся на компьютере;

- Серьезные сбои в работе операционной системы.

Какие основные типы iWorms известны на сегодняшний день?

Если появляются компьютерные черви, они имеют одинаковую функциональность и преследуют цель заражения как можно большего числа компьютеров, но не все они одинаковы .

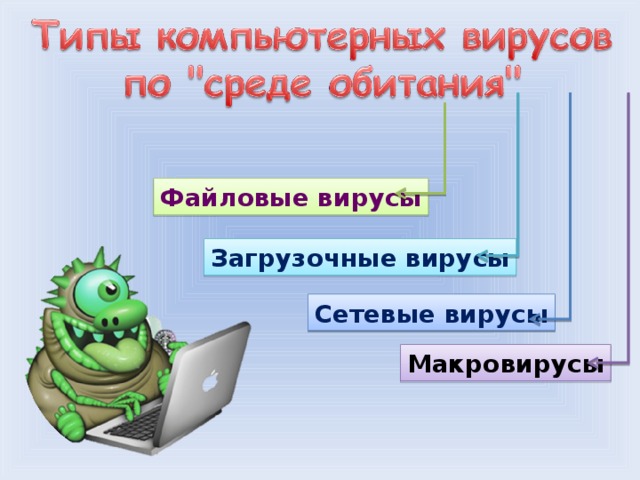

Они классифицируются в зависимости от среды, которую они используют для своего распространения. Поэтому ниже мы увидим основные типы iWorms, которые в настоящее время известны и действуют.

Email-Worm

Этот вид червей популяризируется по электронной почте . Они отправляют свою копию через вложение, которое устанавливается при его открытии, или червь отправляет ссылку, которая позволит вам создать копию этих вредоносных программ при нажатии на ссылку.

Для поиска адресов электронной почты, на которые следует отправлять, червь использует различные инструменты. Среди них можно упомянуть адресную книгу Outlook, адресную книгу WAB, файлы в формате txt или проверить папку «Входящие» и найти необходимую информацию.

IM-червь

Эти черви используют в качестве средства распространения мгновенные сообщения, такие как AOL Instant Messenger, Skype и ICQ и др. . Используемая процедура-отправить URL-адрес контактам, чтобы они нажимали на них.

Его метод очень прост и создает доверие среди зараженных пользователей, поскольку сообщение отправляется известными людьми. Чтобы их можно было обнаружить, нужно уделить много внимания, поскольку сообщения, будучи автоматическими, не отражают нормальное поведение человека.

IRC-Worm

Чтобы заразить столько компьютеров или электронных устройств, сколько этих червей , используйте Internet Relay Chat (IRC) . Как и в случае с электронной почтой, червь использует этот вид мгновенного обмена сообщениями для отправки вложения или ссылки, чтобы атакующий мог нажать на одно из них.

Net-Worm

Эти черви используют компьютерные сети для неограниченного распространения и создания копии своего вредоносного кода. Для этого создатели этих червей ищут компьютерные уязвимости в различном программном обеспечении, которое запускает сетевые узлы.

Чтобы заразить устройство, черви отправляют пакет с именем “эксплойт” . Это специально разработано, чтобы проникнуть в систему жертвы и иметь возможность загрузить часть кода, после чего исполняется файл, содержащий основной раздел вредоносного ПО.

Очень часто можно найти червей, которые отправляют большое количество эксплойтов. Они делают это, чтобы заразить большее количество компьютеров, принадлежащих сети.

P2P-Worm

P2P-это типы сетей, которые работают от точки к точке, где происходит обмен файлами. Это идеальное поле для распространения червей, так как они работают, когда его можно скопировать в каталог файлов, который будет доступен в будущем.

Червь ищет доступ к сети, заражая принадлежащий ему компьютер . После того, как вы ввели коды вредоносных программ и сетевой клиент должен найти конкретный файл, червь информирует другие узлы о его существовании. Таким образом, при загрузке запрошенной информации она также автоматически входит в червя .

В некоторых ситуациях черви копируют в сетевой протокол и правильно отвечают на поисковые запросы, поэтому обнаружение в этих случаях намного сложнее.

Вирус

В отличие от червей, вирусы создают свою собственную копию и постоянно обновляются, но только для заражения локального компьютера . Поэтому они не используют сетевые сервисы для распространения или проникновения, поскольку они успешны, если есть какой-либо тип соединения или передачи явно пользователем .

Обычно это происходит, когда оператор отправляет вложение в электронном письме, содержащем вирус. Или при копировании в съемную память, например, на Pen Drive .

Что такое компьютерный червь?

Что это может сделать

Распространение автоматически по компьютерной сети.

Запустите вредоносный код на компьютере, чтобы изменить его.

Отправить информацию хакеру или другим зараженным компьютерам.

Что он не может сделать

Пройдите через правильно защищенные сетевые ресурсы.

Удар хорошо настроенный брандмауэр.

Распространение без подключения к сети.

Компьютерный червь особенно опасен, потому что он не требует никаких действий со стороны пользователя для заражения системы.

Компьютерный червь — это приложение, которое обращается к компьютеру по сети. Эта сеть может быть внутренней корпоративной сетью или Интернетом. Пользователю не требуется загружать или открывать любое хост-приложение.

Наиболее распространенный метод использования компьютерных червей для заражения компьютеров:

- Подключение к сети с зараженным компьютером и компьютером с минимальными настройками безопасности.

- Совместное использование диска или папки в сети или в Интернете без разрешения безопасности.

- Подключение к одноранговой сети с программным обеспечением P2P, которое не имеет соответствующей защиты.

- Подключение к любой сети с компьютером, который не обновлен должным образом с последними обновлениями безопасности.

Компьютерный червь обычно использует преимущества компьютеров в сети, на которых установлены устаревшие операционные системы, антивирусное программное обеспечение, которое не было обновлено, или которые имеют открытые порты или сетевые протоколы (например, сетевые ресурсы SMB ), которые не исправлены.

Источником заражения червем являются другие компьютеры в Интернете или сети. Черви постоянно сканируют все устройства, подключенные к сети, для выявления уязвимой системы. Затем он вторгается в систему, используя следующие шаги:

- Он обращается к диску или папке, в которой отсутствует защита.

- Он устанавливает бэкдор-код, обычно внутри системной папки, где пользователю будет трудно его найти.

- Код бэкдора загружает остальную часть кода червя и выполняет его в системе.

Компьютерный червь иногда может запускаться в фоновом режиме на компьютере, и пользователь даже не осознает, что он там. Такие компьютеры называются ботами, поскольку они похожи на роботов, которые делают ставки удаленных хакеров.

И вирусы, и черви чрезвычайно опасны. В лучшем случае оба могут снизить производительность компьютера. В худшем случае они могут следить за действиями вашего компьютера, захватывать изображения с веб-камеры, превращать ваш компьютер в реле для спамеров, чтобы отправлять спам-сообщения, или уничтожать системные файлы и делать ваш компьютер непригодным для использования.

Исторический

Дискета с «червем Морриса» в Музее истории компьютеров .

Термин «червь» (от английского « червь ») был использован впервые в 1975 году британским писателем Джоном Бруннером в его романе « На ударной волне» .

В 2 ноября 1988 г., Роберт Моррис Tappan , студент компьютера, выпускались в обращение , что позже было названо червь Морриса и вызвал крах большого числа компьютеров в Интернете. Считается, что это коснулось десятой части из них. Во время судебного процесса над Моррисом суд подсчитал, что стоимость уничтожения вируса может быть оценена в сумму от 200 до 53000 долларов. Именно это событие привело к созданию Координационного центра CERT и списка рассылки Phage. Что касается Морриса, он является первым человеком, осужденным в соответствии с Законом США о компьютерном мошенничестве и злоупотреблениях .

В 1997 году первый , известный как ShareFun, и написано в WordBasic макро языка для Microsoft Word 6/7, распространение . В том же году был обнаружен первый червь, способный распространяться через IRC , который использовал программный файл mIRC .

В 1999 году почтовый червь Melissa распространился по всему миру через Outlook и привлек внимание СМИ. Появляются сложные черви, такие как Toadie, который заражает файлы DOS и Windows и распространяется через IRC и электронную почту, и W32.Babylonia, который является первым вредоносным ПО, которое обновляется.

В 2001 году появились первые черви с собственным движком SMTP

С этого момента черви больше не зависят от Microsoft Outlook (Express). Кроме того, появляются первые черви, которые могут распространяться через ICQ или одноранговые сети. Червь Code Red широко распространяются, эксплуатируя уязвимость в IIS от Microsoft. Используя уязвимости сетевых служб, затем может появиться первый стих без файлов , распространиться через дыры в безопасности и остаться в оперативной памяти, чтобы они не попали на жесткий диск .

В 2001 году появились первые черви с собственным движком SMTP . С этого момента черви больше не зависят от Microsoft Outlook (Express) . Кроме того, появляются первые черви, которые могут распространяться через ICQ или одноранговые сети . Червь Code Red широко распространяются, эксплуатируя уязвимость в IIS от Microsoft . Используя уязвимости сетевых служб, затем может появиться первый стих без файлов , распространиться через дыры в безопасности и остаться в оперативной памяти, чтобы они не попали на жесткий диск .

В 2003 году червь SQL Slammer быстро распространился, используя уязвимость системы безопасности в Microsoft SQL Server . Первый червь, поражающий людей, появляется вавгуст 2003 г. с W32.Blaster, который использует уязвимость системы безопасности в операционной системе Microsoft Windows.

В 2004 году червь Sasser использовал брешь в системе безопасности в операционных системах Windows ( , XP , Server 2003 ) для атаки на отдельные частные компьютеры. Первая версия червя Mydoom , который на сегодняшний день является самым быстрым на сегодняшний день распространением по электронной почте, распространяется по всему миру. Кроме того, SymbOS.Caribe — это первый мобильный червь, распространяющийся с помощью сетевой технологии Bluetooth на смартфоны с операционной системой Symbian OS .

В 2005 году SymbOS.Commwarrior стал первым червем, который можно было отправлять через MMS . О распространении червей для мобильных телефонов теперь сообщают несколько производителей антивирусного программного обеспечения .

В феврале 2006 года Leap стал первым червем, поражающим операционные системы Mac OS от Apple . В марте голландская исследовательская группа под руководством профессора университета Эндрю Таненбаума опубликовала первого компьютерного червя для радиочипов RFID . Инъекции SQL в Oracle базы данных программы позволяет 127 — байтная программа самостоятельно распространяться.

В 2008 году , распространение Agent.btz червя побудило Стратегическое командование Соединенных Штатов издать директиву , запрещающую использование персональных USB дисков и других съемных запоминающих устройств компьютерной сети, а также использование компьютера. AutoRun .

В 2010 году червь Stuxnet очень высокой сложности, что отражается в эксплуатации четырех уязвимостей нулевого дня для Windows и очень маленьком размере файла, используется для того, чтобы взять под контроль WinCC , программное обеспечение SCADA компании Siemens .

Дальнейшая история развития компьютерных вирусов

Первым вирусом, который приобрел распространение «в массах», стал созданный в 1986 году вирус Brain. Его авторы — братья Альви из Пакистана.

Программа замедляла работу устройства-носителя, мешала сохранению данных (которые, однако, не удалялись) и занимала большой объем оперативной памяти.

Тем не менее, она содержала контактные данные разработчиков, и владелец пиратской копии мог обратиться за помощью в «лечении» вируса.

Количество обращений позволило братьям Альви понять, как «процветает» пиратство. Вирус «Brain» получил широкую известность среди компьютерщиков 1980-х годов.

Вирус стирал значительный объем данных с заражённых компьютеров. Кроме того, червь создавал многочисленные копии себя самого и отправлялся на все ящики, которые находились в списке контактов на устройстве.

Компьютерные вирусы сегодня

Физические носители все больше и больше уходят в прошлое. Распространение вредоносных программ в наше время всё больше и больше становится делом всемирной паутины.

Передача вредоносного ПО через интернет гораздо более выгодна для хакеров. Кроме того, создатели ПО становятся все более изобретательными и создают вредоносные программы, наносящие порой почти непоправимый урон устройству.

Вирусы — мощнейшее оружие в руках киберпреступников. Вредоносные программы способны не только поставить под угрозу стабильную работу компьютера, но и обеспечить доступ к личным данным пользователя: пароли, банковские реквизиты, место жительства и др.

Именно это и объясняет необходимость всесторонней защиты устройства от хакерских атак.

Способы обнаружения и защиты

Следующий способ — регулярное обновление операционной системы и других программ на компьютере

Важно иметь последние версии программ, так как разработчики постоянно работают над устранением уязвимостей и добавлением новых функций. Обновление программ позволяет устранить уязвимости, которые могут быть использованы вирусами и червями для проникновения на компьютер

Также рекомендуется быть осторожным при работе в интернете. Не следует открывать подозрительные ссылки или прикрепленные файлы в электронных письмах, особенно если отправитель неизвестен

Важно также не скачивать программы или файлы из ненадежных источников, так как они могут содержать вредоносные программы

Для дополнительной защиты можно использовать файрволы и антивирусные межсетевые экраны. Файрволы мониторят и контролируют сетевой трафик, блокируя подозрительные подключения. Межсетевые экраны работают на уровне операционной системы и контролируют доступ программ к сети.

Для поддержания высокого уровня защиты следует также регулярно создавать резервные копии данных. В случае заражения компьютера вирусом или червем, резервные копии позволят восстановить данные и вернуть систему в рабочее состояние.

Как защитить все свои устройства от вирусов и червей

Вирусы, черви и вредоносное ПО чаще всего используют уязвимости и ошибки системы безопасности

По этой причине крайне важно своевременно обновлять все обновления и исправления для ОС и приложений. К сожалению, достаточно просто быть в курсе обновлений и проявлять бдительность

Существует множество эксплойтов и векторов, с помощью которых вирусы и черви могут попасть в сеть, на компьютер или мобильное устройство.

В наши дни комплексная кибербезопасность обязательна для всех ваших устройств — настольных компьютеров, ноутбуков, планшетов и смартфонов. Чтобы быть эффективными, решения кибербезопасности должны обеспечивать защиту в режиме реального времени для всех ваших действий, от электронной почты до просмотра веб-страниц, а не только для периодического сканирования жесткого диска. Кроме того, лучшие на сегодняшний день программные продукты для обеспечения безопасности не являются статическими одноразовыми установками с периодическими обновлениями. Качественный продукт кибербезопасности предоставляется как услуга, известная как SaaS (программное обеспечение как услуга). Это означает, что в дополнение к мониторингу ваших устройств в режиме реального времени, само программное обеспечение обновляется в режиме реального времени самой последней информацией о существующих и возникающих угрозах, о том, как их предотвратить и как исправить их ущерб.

Композиции в реальном мире

В качестве примера, нам необходимо рассмотреть ряд существующих вредоносных ПО и попытаться их деструктуризировать на ранее описанные составные компоненты.

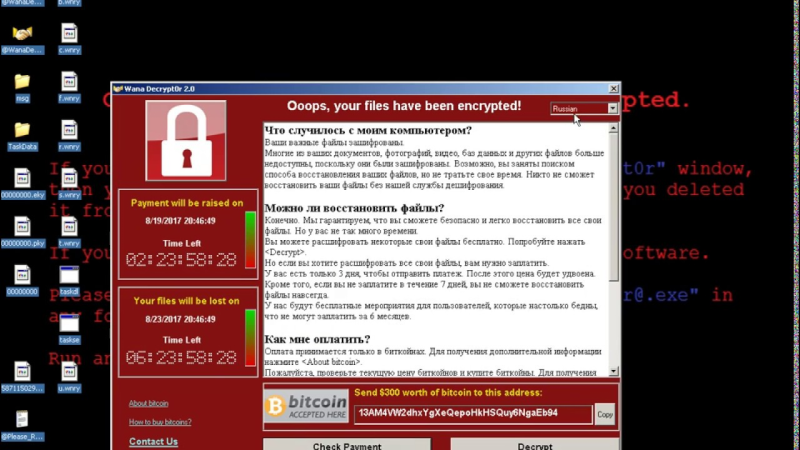

WannaCry

Данное вредоносное ПО состоит из нескольких составляющих: шифровальщика, червя и инициализатора. Представляет собой один из тех случаев, когда червь может работать в одиночку без сопутствующих композиций с другими распространителями за счёт использования уязвимости в ОС Windows. Функция инициализатора постоянно воспроизводить деструктивное действие шифровальщика.

Petya

Схож с WannaCry за счёт использования лишь одного распространителя. Отличием становится замена помощника с инициализатора на буткит, вследствие чего избавиться от разрушительных действий становится более проблемной задачей. Также отличием является и то, что Petya не даёт никакой возможности расшифровать информацию, даже с учётом передачи денежных средств. В определённой степени исполнитель в роли шифровальщика становится очистителем. Плюс к этому добавляется исполнитель – локер.

PlugX

Данное вредоносное ПО состоит также из нескольких компонентов: трояна, червя, программы удалённого доступа и инициализатора. Использует классическую схему распространения Троян+Червь для последующей установки программы удалённого доступа и инициализатора. Особенностью зловреда является отсутствие исполнителя, и существование четырёх-этапной композиции с трёх-этапной моделью: Распространитель + Распространитель + Распространитель. Таким образом, PlugX можно рассматривать лишь как шаблон для последующего введения исполнителей.

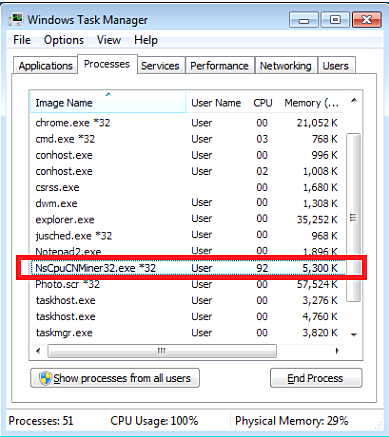

Nscpucnminer

Представляет собой достаточно простую комбинацию в лице трояна, ботнета и инициализатора. По названию основное предназначение данного ВПО – это майнинг криптовалюты. Жертвы заражаются по классической схеме обмана оболочкой трояна.

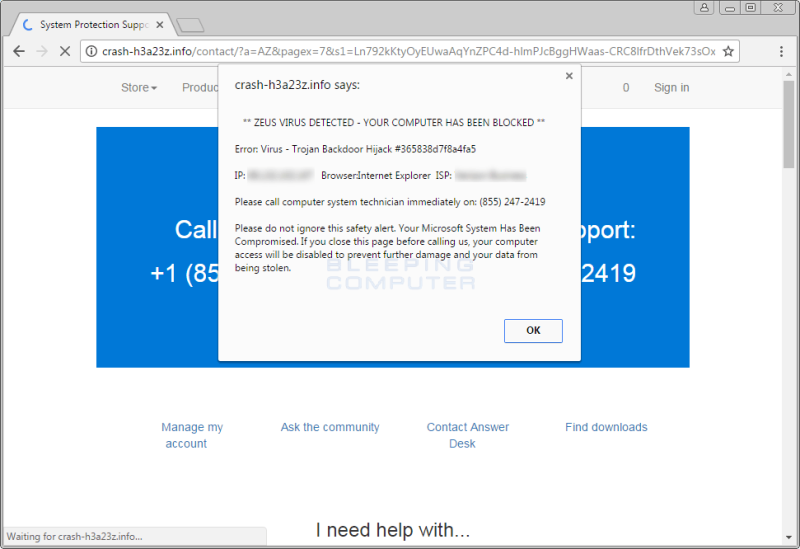

ZeuS

Имеет целую хронологию своего развития от самых простых и примитивных форм, до учёта многих пожеланий злоумышленниками. В начале представлял собой композицию трояна, стиллера и инициализатора. В более развитом виде добавлялись композиции программ удалённого доступа, ботнета и спамера.

Это не сам ZeuS, просто спам от сайта, но забавно

Это не сам ZeuS, просто спам от сайта, но забавно

Таким образом, можно видеть, что все программы в той или иной мере используют как минимум трёх-этапные композиции. Большинство из данных экземпляров объединяют все три класса вредоносного ПО.

Что такое вирус?

- Вирус – это компьютерная программа, которая присоединяется к законным программам и файлам без согласия пользователя. Вирусы могут потреблять ресурсы компьютера, такие как память и процессорное время. Атакованные программы и файлы называются «зараженными». Компьютерный вирус может быть использован для;

- Доступ к личным данным, таким как идентификатор пользователя и пароли.

- Отображение раздражающих сообщений пользователю

- Поврежденные данные на вашем компьютере

- Регистрируйте нажатия клавиш пользователя

Известно, что компьютерные вирусы используют методы социальной инженерии. Эти методы включают в себя обман пользователей, заставляющих их открывать файлы, которые выглядят как обычные файлы, такие как документы Word или Excel. Как только файл открывается, код вируса исполняется и делает то, для чего предназначен.

Прочитайте больше: Как удалить вирусы с iPhone

Что такое троянская программа?

Троянская программа— разновидность вредоносного ПО, проникающая в компьютер под видом легального программного обеспечения и после своего запуска выполняющая вредоносные действия.

В отличие от вирусов и червей троянские программы не умеют распространяться самостоятельно.

Как правило, троянцы тайно загружаются в компьютер пользователя и начинают осуществлять несанкционированные им вредоносные действия.

Киберпреступники используют множество троянских программ разных типов, каждый из которых предназначен для выполнения особой вредоносной функции. Наиболее распространены:

- Бэкдоры (в их состав часто входят программы-кейлоггеры);

- троянские шпионские программы;

- троянские программы для кражи паролей;

троянские прокси-серверы, которые преобразуют ваш компьютер в средство распространение спама.

Дополнительную информацию о троянских программах читайте в статье «Что такое троянская программа?»

Какие существуют типы вредоносных программ?

Как я уже упоминал, вредоносное ПО — это общий термин, используемый для многих различных типов вредоносных программ. Давайте рассмотрим 6 наиболее распространенных типов вредоносных программ, которые могут заразить ваш сайт. Это:

- Вирус;

- Черви;

- Троян;

- Программы-вымогатели;

- Рекламное и шпионское ПО;

- Пугалки.

1. Вирус

Вирус — это фрагмент вредоносного кода, который может быть внедрен в файл или папку. Он действует как паразит. Он может воспроизводить себя и распространяться на другие файлы и папки вашего сайта.

2. Черви

Это вредоносное ПО, предназначенное для разрушения системы. Он ищет уязвимости, использует их, а затем перемещается на другую хост-систему. В среде общего хостинга он может перемещаться по серверу, уничтожая один веб-сайт за другим.

3. Троян

Троян — это приложение, содержащее вредоносный код. Приложение может работать безвредным образом, но его истинное намерение будет скрыто до тех пор, пока оно не будет активировано.

Возьмем, к примеру, пиратский плагин, внутри которого спрятан троян. Когда вы устанавливаете и активируете плагин на своем сайте, также активируется вредоносный код. Трояны часто используются для установки бэкдора , с помощью которого хакеры могут получить доступ к вашему сайту без вашего ведома.

Как вы уже догадались, название Trojan происходит от слова Trojan Horse. Подобно троянскому коню, троянское вредоносное ПО обманывает и заставляет пользователей добровольно запускать его.

Многие сканеры обнаружения вредоносных программ не могут обнаруживать трояны, потому что они часто ошибочно принимаются за невредоносные. Только плагины безопасности WordPress, которые предназначены для выявления таких вредоносных программ, могут найти и предупредить пользователей о них.

4. Программы-вымогатели

Самая известная вредоносная программа в нашем списке — программа-вымогатель. Он может полностью заблокировать ваш сайт, лишив доступа к нему любых пользователей сайта. Затем хакеры могут оставить владельцу сайта сообщение с требованием выкупа, обычно в биткойнах или других типах криптовалюты, которые невозможно отследить.

5. Рекламное ПО

Рекламное ПО, как следует из названия, представляет собой вредоносную рекламу. Он отображается на веб-сайтах без ведома владельца сайта. Мотив состоит в том, чтобы получать доход за счет популярности вашего сайта. Рекламное ПО может отображаться в виде всплывающих окон или отображаться в заголовке зараженного сайта.

6. Пугалки

Как следует из названия, цель пугающего ПО — напугать пользователя и заставить его действовать. Многие из нас видели страшилки. Оно выглядит как всплывающее окно и агрессивно предупреждает вас о том, что ваш компьютер или смартфон взломан и требует немедленной очистки. Основная цель — подтолкнуть пользователя к покупке продукта для защиты от вредоносных программ. Таким образом, хакеры пытаются использовать ваш сайт для продажи товаров и быстрого заработка.

На этом мы подошли к концу типов распространенных вредоносных программ. При поиске инструментов безопасности веб-сайта вы можете столкнуться с антивирусными и антивредоносными инструментами. Естественно задаться вопросом, в чем разница между антивирусом и антивредоносным ПО. Я отвечу на этот вопрос в следующем разделе.