Типы групп Active Directory

В AD существует два типа групп:

- Группа безопасности – этот тип группы используется для предоставления доступа к ресурсам. Например, вы хотите предоставить определенной группе доступ к файлам в сетевой папке. Для этого нужно создать группу безопасности.

- Группа распространения – данный тип групп используется для создания групп почтовых рассылок (как правило используется при установке Microsoft Exchange Server). Письмо, отправленное на такую группу, дойдет всем пользователям группы. Это тип группы нельзя использовать для предоставления доступа к ресурсам домена.

Совет. Несмотря на то, группе безопасности можно также можно присвоить почтовые атрибуты и выполнять на нее почтовые рассылки, делать это не рекомендуется.

Для каждого типа группы существует три области действия:

- Локальная в домене — используется для управления разрешениями доступа к ресурсам (файлам, папкам и другим типам ресурсам) только того домена, где она была создана. Локальную группу нельзя использовать в других доменах (однако в локальную группу могут входить пользователи другого домена). Локальная группа может входить в другую локальную группу, но не может входить в глобальную.

- Глобальная группа – данная группа может использоваться для предоставления доступа к ресурсам другого домена. В эту группу можно добавить только учетные записи из того же домена, в котором создана группа. Глобальная группа может входить в другие глобальные и локальные группы.

- Универсальная группа — рекомендуется использовать в лесах из множества доменов. С помощью нее можно определять роли и управлять ресурсами, которые распределены на нескольких доменах. В том случае, если в вашей сети имеется много филиалов, связанных медленными WAN каналами, желательно использовать универсальные группы только для редко изменяющихся групп. Т.к. изменение универсальной группы вызывает необходимость репликации глобального каталога во всем предприятии.

Отдельно выделяют локальные группы. Эти группы создаются в локальной базе данных диспетчера безопасности учетных записей (SAM) только одного компьютера. В отличии от доменных групп, локальные группы работают даже в случае недоступности контролеров домена.

Main Differences Between Workgroup and Domain

- In the workgroup, every computer records its database of security principles. While in the Windows domain the central database records it.

- The workgroup is a network of computers in which a user can only use his login details to login into his/her computer and the domain is a server network in which the user can log in from any gadget.

- A workgroup is used in sharing the personal data of the users, less sensitive and insignificant data as it has less security. Whereas domain is widely used for sharing more crucial data only.

- The workgroup can only be formed when those computers can be added which are connected with the same data. While the domain can be formed even by using computers with different networks.

- In the workgroup, the changes in the computers shall be made manually. While the changes that take place in one computer automatically are applied to all computers.

References

- https://onlinelibrary.wiley.com/doi/abs/10.1002/job.257

- https://www.sciencedirect.com/science/article/pii/S0272638614008841

Home – Software – Workgroup vs Domain: Difference and Comparison

Last Updated : 13 July, 2023

One request?

I’ve put so much effort writing this blog post to provide value to you. It’ll be very helpful for me, if you consider sharing it on social media or with your friends/family. SHARING IS ️

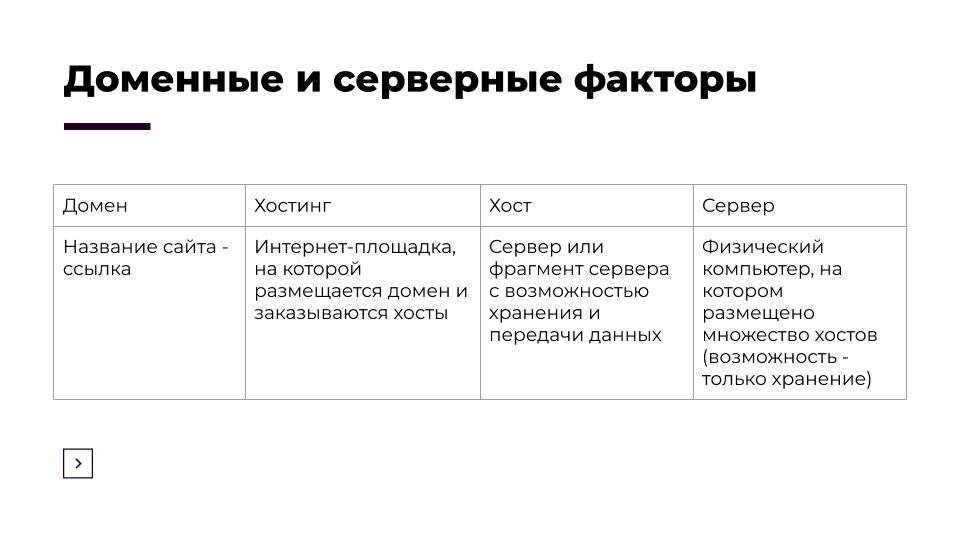

Домены верхнего (первого) уровня

Если не считать нулевой уровень (корневой — root domain), ибо это пустота, то базой служат так называемые зоны или домены верхнего уровня

(именно с них начинается имя любого сайта хотя кажется что ими оно заканчивается — но не суть). Их нельзя купить обычному человеку, но именно из этих зон мы будем выбирать при покупке домена второго уровня (имени для своего сайта).

Так какие же они бывают:

- Домены первого (высшего) уровня, закрепленные за странами

, которые обычно среди шибко умных людей обзываются аббревиатурой Cctld, означающей country code top-level domain. У России таких имеется аж целых два:- su – рудимент, оставшийся от советского союза и представляющий сейчас пространство ресурсов на русском языке

- ru – изначально закреплено за Россией

- Домены с национальными алфавитами

, которые обычно обозначают аббревиатурой Idn (internationalized domain name). В России — это зона.рф. На самом деле, их названия все равно записываются английскими символами (происходит перекодирование), но это как бы скрыто от глаз. Однако, если вы в браузере введете адрес:

http://ктонановенького.рф/а после перехода на этот сайт скопируете его адрес из адресной строки, то получите совсем уж неудобоваримую ахинею:

Http://xn--80aedhwdrbcedeb8b2k.xn--p1ai/

Вот он оказывается как не лицеприятно выглядит. И именно в таком виде его придется добавлять в разные сервисы (типа ), а не в виде ктонановенького.рф. Это нужно учитывать. Да и другие проблемы возможны, хотя на первых порах и не очевидны. - Верхние домены общего пользования

, обычно обываемые Gtld, что означает generic top-level domain, регистрируются (продаются) в независимости от страны, в которой проживает вебмастер. Наиболее употребимые из них:- .com – для коммерческих проектов

- .org – для некоммерческих сайтов различных организаций

- .net – для проектов связанных с интернетом

- .edu – для образовательных учреждений и проектов

- .biz – только коммерческие организации

- .info – для всех информационных проектов

- .name – для личных сайтов

- .gov – для госструктур США

Как и где можно зарегистрировать (купить) домен в зонах высшего уровня

Доменные имена второго уровня просто так, как правило, не получить (и лучше не пытаться, ибо имя для сайта слишком важно, чтобы рисковать им регистрируя непонятно у кого). Они стоят денег

Причем оплата производится за год

, а далее аренду домена нужно продлевать.

Таких компаний не так уж и много (яркими примерами могут служить RegRu

и WebNames

), но они могут иметь целую сеть реселлеров (партнеров), которые будут заниматься подбором и продажей доменов от их имени. Если вас текущий реселлер чем-то не удовлетворил или у вас возникли напряги с ним, то, обратившись к регистратору, вы сможете выбрать другого реселлера или же перейти непосредственно под крыло регистратора.

Совсем без ограничений

можно покупать домены в общедоступных зонах.com, .net, .org, .info, .biz и.name. В зонах же.edu, .gov и.mil такая возможность предоставляется только для учреждений, а так же учебных и военных заведений штатов. Имеется также еще ряд специализированных доменов первого уровня, например, .travel, .jobs, .aero, .asia.

Доменные имена второго уровня в этих общедоступных зонах можно купить у любого регистратора

(не только национального), чем, собственно, и пользуются некоторые ресурсы, у которых могут возникнуть конфликты с правообладателями. Тот же торрентс был вынужден перебраться в общедоступную зону org, ибо в национальной доменной зоне ru его ресурс был заблокирован.

Что может администратор сети через Active Directory?

Не всем в вашей организации обязательно нужен доступ ко всем файлам/документам, имеющим отношение к вашей компании. С помощью Active Directory вы можете предоставить отдельным пользователям разрешение на доступ к любым файлам/дискам, подключённым к сети, чтобы все участвующие стороны могли использовать ресурсы по мере необходимости. Кроме того, вы можете указать ещё более точные разрешения. Чтобы проиллюстрировать это, давайте рассмотрим пример: предположим, у вашей компании есть каталог в сети для всех документов, относящихся к кадрам. Сюда могут входить любые формы, которые нужны сотрудникам для подачи в отдел кадров (официальные запросы, официальные жалобы и так далее). Предположим также, что в каталоге есть таблица, в которой указано, когда сотрудники будут в отпуске и отсутствовать в офисе. Ваш сетевой администратор может предоставить всем пользователям доступ к этому каталогу только для чтения, что означает, что они могут просматривать документы и даже распечатывать их, но они не могут вносить какие-либо изменения или удалять документы. Затем администратор может предоставить расширенные права вашему менеджеру/директору по персоналу или любому другому сотруднику отдела кадров, которому потребуется редактировать файлы, хранящиеся в каталоге.

Ещё одним огромным плюсом для сетевых администраторов, использующих Active Directory, является то, что они могут выполнять обновления в масштабе всей сети одновременно. Когда все ваши машины автономны и действуют независимо друг от друга, вашим сетевым администраторам придётся переходить от машины к машине каждый раз, когда необходимо выполнить обновления. Без Active Directory им пришлось бы надеяться, что все сотрудники обновят свои машины самостоятельно.

AD позволяет централизовать управление пользователями и компьютерами, а также централизовать доступ к ресурсам и их использование.

Вы также получаете возможность использовать групповую политику, когда у вас настроена AD. Групповая политика — это набор объектов, связанных с подразделениями, которые определяют параметры для пользователей и/или компьютеров в этих подразделениях. Например, если вы хотите сделать так, чтобы в меню «Пуск» не было опции «Завершение работы» для 500 лабораторных ПК, вы можете сделать это с помощью одного параметра в групповой политике. Вместо того, чтобы тратить часы или дни на настройку правильных записей реестра вручную, вы создаёте объект групповой политики один раз, связываете его с правильным OU (organizational units, организационные единицы) или несколькими OU, и вам больше никогда не придётся об этом думать. Существуют сотни объектов групповой политики, которые можно настроить, и гибкость групповой политики является одной из основных причин доминирования Microsoft на корпоративном рынке.

Понять разницу между доменами, домашними группами и рабочими группами

В компьютерных сетях рабочая группа – это набор компьютеров в локальной сети (ЛВС), которые совместно используют общие ресурсы и обязанности. Этот термин чаще всего ассоциируется с рабочими группами Microsoft Windows, но также применяется к другим средам.

Рабочие группы Windows можно найти в домах, школах и малых предприятиях. Однако, хотя все три схожи, они не функционируют точно так же, как домены и домашние группы.

Рабочие группы в Microsoft Windows

Рабочие группы Microsoft Windows организуют ПК как одноранговые локальные сети, которые облегчают общий доступ к файлам, доступу в Интернет, принтерам и другим ресурсам локальной сети.

Каждый компьютер, который является членом группы, может получить доступ к тем же ресурсам, которые используются другими, и, в свою очередь, может совместно использовать свои собственные ресурсы, если настроен для этого.

Присоединение к рабочей группе требует от всех участников использования подходящего имени. Все компьютеры под управлением Windows 10 автоматически назначаются в группу по умолчанию WORKGROUP (или MSHOME в Windows XP).

Администратор может изменить имя рабочей группы из панели управления. Используйте апплет Система , чтобы найти кнопку Изменить на вкладке Имя компьютера

Обратите внимание, что имена рабочих групп управляются отдельно от имен компьютеров

Рабочие группы Windows могут содержать много компьютеров, но лучше всего работать с 15 или менее. По мере увеличения числа компьютеров администрирование локальной сети рабочей группы в конечном итоге становится очень трудным, и его следует реорганизовать в несколько сетей или настроить как сеть клиент-сервер.

Рабочие группы Windows против домашних групп и доменов

Домены Windows поддерживают клиент-серверные локальные сети. Специально настроенный компьютер, называемый контроллером домена, работающий под управлением операционной системы Windows Server, служит центральным сервером для всех клиентов.

Домены Windows

Домены Windows могут обрабатывать гораздо больше компьютеров, чем рабочих групп, благодаря возможности поддерживать централизованное совместное использование ресурсов и контроль доступа. Клиентский ПК может принадлежать только к рабочей группе или домену Windows, но не к обоим. Назначение компьютера в домен автоматически удаляет его из рабочей группы.

Корпоративные домены также обычно включают в себя коммутаторы, к которым подключены сетевые устройства для подключения к домену более крупной компании.

Microsoft HomeGroup

Microsoft представила концепцию HomeGroup в Windows 7. Домашние группы предназначены для упрощения управления рабочими группами для администраторов, особенно домовладельцев. Вместо того, чтобы требовать от администратора ручной настройки общих учетных записей пользователей на каждом ПК, настройками безопасности HomeGroup можно управлять с помощью одного общего входа.

Кроме того, связь HomeGroup зашифрована и позволяет легко обмениваться даже отдельными файлами с другими пользователями HomeGroup.

Присоединение к HomeGroup не удаляет ПК из его рабочей группы Windows; два метода совместного использования сосуществуют. Однако компьютеры под управлением версий Windows, более старых, чем Windows 7, не могут быть членами HomeGroups.

Настройки домашней группы можно найти в Панели управления> Сеть и Интернет> Домашняя группа . Вы можете присоединить Windows к домену через тот же процесс, который был использован для присоединения к рабочей группе; просто выберите вариант Домен .

Другие компьютерные технологии рабочих групп

Пакет программного обеспечения с открытым исходным кодом Samba (который использует технологии SMB) позволяет Apple MacOS, Linux и другим Unix-системам присоединяться к существующим рабочим группам Windows.

Первоначально Apple разработала AppleTalk для поддержки рабочих групп на компьютерах Macintosh, но в конце 2000-х годов отказалась от этой технологии в пользу более новых стандартов, таких как SMB.

Таблица

| Домен | Рабочая группа |

| Что общего между ними? | |

| Домены и рабочие группы предназначены для обеспечения связи между разными ПК в целях обмена данными, а также реализации совместного доступа к ним | |

| В чем разница между ними? | |

| Является масштабной компьютерной сетью (или группой из взаимодействующих ЛВС), управляемой централизованно с помощью серверов | Является, как правило, относительно небольшой по количеству подключенных ПК одноранговой ЛВС без серверов |

| Позволяет осуществить менее трудоемкое, более оперативное масштабирование инфраструктуры (благодаря чему становится возможным формировать сети в мировом масштабе) | Предполагает более медленное масштабирование – по причине того, что подключение каждого нового ПК к сети, как правило, требует его детальной настройки |

| Позволяет реализовать внутрисетевые решения, направленные на повышение безопасности обмена данными между ПК внутри домена | Предполагает инсталляцию на каждом ПК рабочей группы программ, необходимых для обеспечения безопасного обмена данными |

| Пользователь, имеющий нужные идентификационные данные или доступ, может зайти в домен с любого ПК | Пользователь может подключиться к рабочей группе, как правило, только с определенного ПК под конкретной учетной записью |

Мы уже неоднократно упоминали рабочие группы

и домены.

Давайте разберем, чем принципиально отличаются эти две модели сетевого взаимодействия в сетях Microsoft.

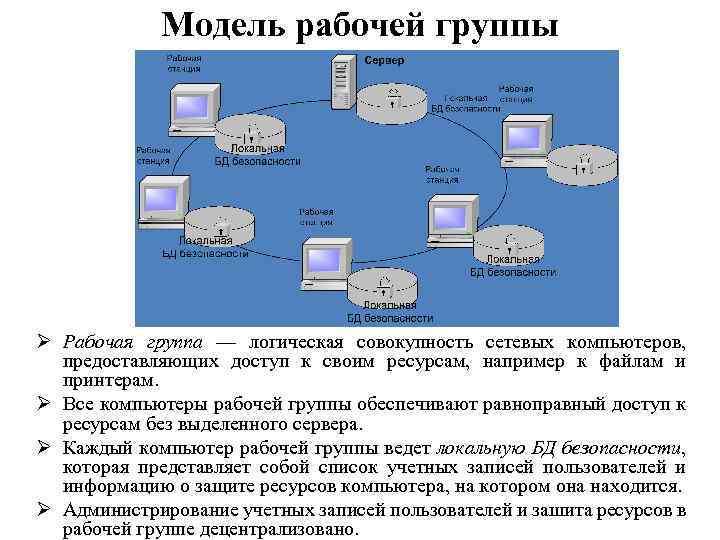

Рабочая группа

– это логическая группировка компьютеров, объединенных общим именем для облегчения навигации в пределах сети

Принципиально важно, что каждый компьютер в рабочей группе равноправен

(т. е

сеть получается одноранговой) и поддерживает собственную локальную базу данных учетных записей пользователей (Security Accounts Manager, SAM).

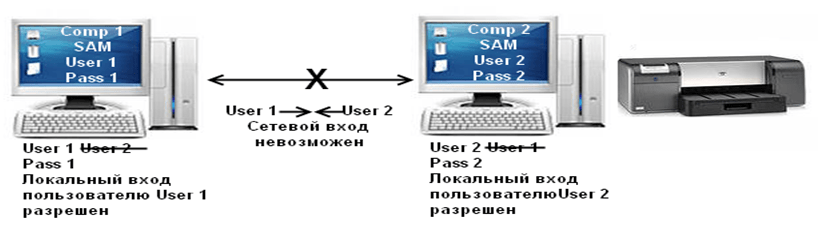

Отсюда вытекает основная проблема, которая не позволяет использовать рабочие группы в крупных корпоративных сетях. Действительно, если вспомнить, что вход в защищенную систему является обязательным, а непосредственный и сетевой входы принципиально различаются (непосредственный контролируется локальным компьютером, а сетевой – удаленным), то, например, пользователю, во-шедшему на компьютер Comp1 под локальной учетной записью User1, будет отказано в доступе к принтеру, установленному на компьютере Comp2, поскольку в его локальной базе нет пользователя с именем User1 (рис. 9.1). Таким образом, для обеспечения «прозрачного» взаимодействия в рабочей группе нужно создавать одинаковые учетные записи с одинаковыми паролями на всех компьютерах,

где работают пользователи и расположены ресурсы.

В ОС Windows XP Professional для рабочих групп предусмотрен специальный режим: «Использовать простой общий доступ к файлам», позволяющий обойти указанную проблему (данный режим включен по умолчанию). В этом случае подключение к любому сетевому компьютеру осуществляется от имени его локальной гостевой учетной записи, которая включается с помощью Мастера настройки сети

(по умолчанию она отключена) и для которой настраивается нужный уровень доступа.

Для ОС Windows XP Home Edition этот способ се-тевого взаимодействия является основным и отключить его нельзя (поэтому компьютеры с данной ОС невозможно сделать участниками домена).

Понятно, что управлять учетными записями и ресурсами в рабочей группе можно только при небольшом количестве компьютеров и пользователей. В крупных сетях следует применять домены.

Домен

– это логическая группировка компьютеров, объединенных общей базой данных пользователей и компьютеров, политикой безопасности и управления.

Домены создаются на основе сетевых ОС Windows, а база данных, как мы уже говорили, поддерживается контроллерами домена.

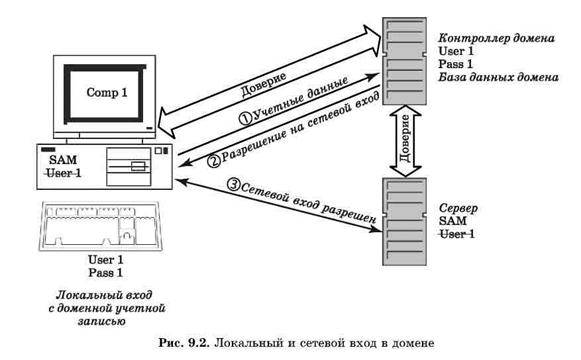

Важным в доменах является то, что все компьютеры здесь не сами осуществляют проверку пользователей при входе, а передоверяют эту процедуру контроллерам (рис. 9.2). Такая организация доступа позволяет легко осуществить однократную проверку пользователя при входе в сеть, а затем уже без проверки предоставлять ему доступ к ресурсам всех компьютеров домена.

Все компьютеры являются одноранговыми узлами сети; ни один компьютер не может контролировать другой.

На каждом компьютере находится несколько учетных записей пользователя. Чтобы войти в систему любого компьютера, принадлежащего к рабочей группе, необходимо иметь на этом компьютере учетную запись.

В составе рабочей группы обычно насчитывается не больше двадцати компьютеров.

Рабочая группа не защищена паролем.

Все компьютеры должны находиться в одной локальной сети или подсети.

Основные меры безопасности при работе в сети

Их можно сформулировать в виде следующего набора правил:

- отключайте компьютер, когда вы им не пользуетесь. Как любят говорить эксперты по компьютерной безопасности, «самым защищенным является выключенный компьютер, хранящийся в банковском сейфе»;

- своевременно обновляйте операционную систему. В любой ОС периодически обнаруживаются так называемые «уязвимости», снижающие защищенность вашего компьютера. Наличие уязвимостей нужно внимательно отслеживать (в том числе читая «компьютерную» прессу или информацию в Интернете), чтобы вовремя предпринимать меры для их устранения.

- кража данных из-за неправильно установленных прав доступа, при передаче данных или «взломе» системы позволяет получить доступ к защищаемой, часто – конфиденциальной информации со всеми вытекающими отсюда неприятными для владельца этих данных последствиями;

- уничтожение данных имеет целью нарушить или даже парализовать работу систем, компьютеров, серверов или всей организации.

- используйте ограниченный набор хорошо проверенных приложений, не устанавливайте сами и не разрешайте другим устанавливать на ваш компьютер программы, взятые из не¬проверенных источников (особенно из Интернета). Если приложение больше не нужно, удалите его;

- без необходимости не предоставляйте ресурсы своего компьютера в общий доступ. Если же это все-таки потребовалось, обязательно настройте минимально необходимый уровень доступа к ресурсу только для зарегистрированных учетных записей;

- установите (или включите) на компьютере персональный межсетевой экран (брандмауэр). Если речь идет о корпоративных сетях, установите брандмауэры как на маршрутизаторах, соединяющих вашу локальную сеть с Интернетом, так и на всех компьютерах сети;

- даже если вы единственный владелец компьютера, для обычной работы применяйте пользовательскую учетную запись: в этом случае повреждение системы, например, при заражении вирусом, будет неизмеримо меньше, чем если бы вы работали с правами администратора. Для всех учетных записей, особенно административных, установите и запомните сложные пароли.

Сложным считается пароль, содержащий случайную комбинацию букв, цифр и специальных символов, например jxglrg$N. Разумеется, пароль не должен совпадать с именем вашей учетной записи. В операционных системах Windows сложный пароль можно сгенерировать автоматически, используя команду NET USER с ключом /RANDOM, например:NET USER Имя_Пользователя /RANDOM

На каком-либо ПК вашей сети, например, ноутбуке MARIA, выполните команду Панель управления-Сеть и Интернет

и нажмите на кнопку Присоединиться

(

рис.

28.8).

На первом шаге присоединения к домашней группе укажите ресурсы сети, общий доступ

к которым будет предоставляться компьютерам, входящим в сеть

домашней группы (

рис.

28.9).

Рис.

28.9.

Далее нужно создать восьмизначный пароль

для подключения вашего ПК к домашней группе ( регистр

важен). В диалоге Вы присоединились к домашней группе

нажмите на кнопку Готово

(

рис.

28.10).

Рис.

28.10.

Рис.

28.11.

Рис.

28.12.

Разница между доменом, рабочей группой и домашней группой

Домены, рабочие группы и домашние группы представляют разные методы организации компьютеров в сети. Основное их различие состоит в том, как осуществляется управление компьютерами и другими ресурсами. Компьютеры под управлением Windows

в сети обязательно должны быть частью рабочей группы или домена. Компьютеры под управлением Windows

в домашней сети также могут быть частью домашней группы, но это не обязательно.

- В рабочей группе

. На каждом компьютере находится несколько учетных записей пользователя. Чтобы войти в систему любого компьютера, принадлежащего к рабочей группе, необходимо иметь на этом компьютере учетную запись. В составе рабочей группы обычно насчитывается не больше двадцати компьютеров. Рабочая группа не защищена паролем. Все компьютеры должны находиться в одной локальной сети (подсети). - В домашней группе

. Компьютеры в домашней сети должны принадлежать рабочей группе, но они также (одновременно) могут состоять и в домашней группе. Домашняя группа защищена паролем. - В домене

. Один или несколько компьютеров являются серверами. Администраторы сети используют серверы для контроля безопасности и разрешений для всех компьютеров домена. Пользователи домена должны указывать пароль или другие учетные данные при каждом доступе к домену. Если пользователь имеет учетную запись в домене, он может войти в систему на любом компьютере. В домене могут быть тысячи компьютеров. Компьютеры могут принадлежать к различным локальным сетям.

Comparison Table

| Parameters of Comparison | Workgroup | Domain |

|---|---|---|

| Network Type | The workgroup is a peer-to-peer local area computer network. | The domain is a client or server network type. |

| Log In | In the workgroup, the user requires a unique log in identification id and password for every computer system. | In the domain, users use to log in any computer system via their log in details and access the resources of domain. |

| Number of Computer Systems | The maximum number of computers that can be connected in the workgroup is 10. | In a domain, the number of computers can be up to 2000. |

| Data Recovery | Due to local storage of the computers the recovery of data in workgroup is not possible. | The data can be recovered in domain from central storage. |

| Settings | In a workgroup, no central changes in the settings can take place, every user can control the settings of their computer systems. | As the network administrators need to ensure the stability of computer systems thus users can make only limited changes to the system. |