Версии

WPA

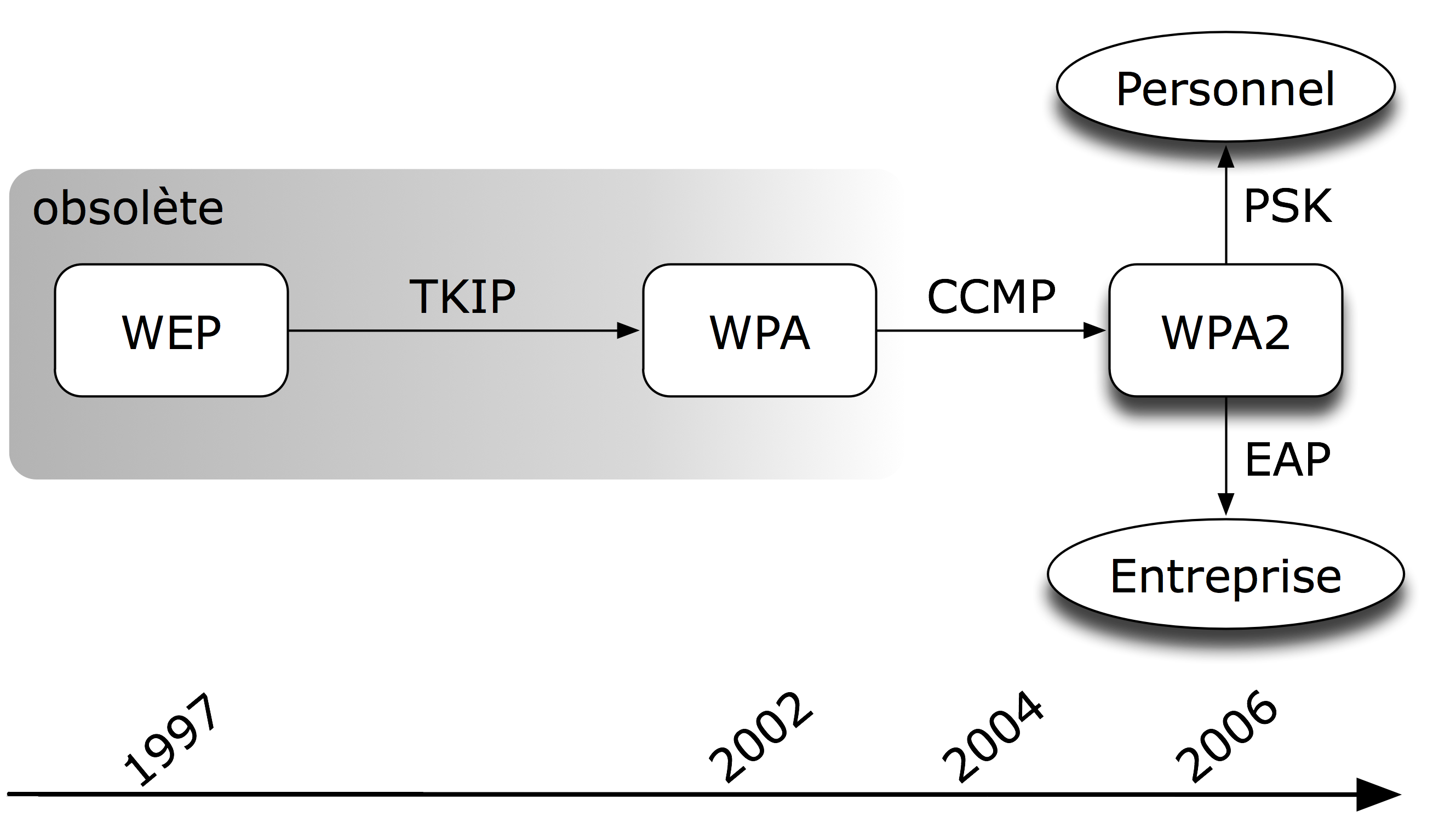

Wi-Fi Alliance планировал использовать WPA в качестве промежуточной меры вместо WEP в ожидании доступности полного стандарта IEEE 802.11i. WPA может быть реализован посредством обновления прошивки на беспроводных сетевых интерфейсных платах, разработанных для WEP, которые начали поставляться еще в 1999 году. Однако, поскольку изменения, необходимые в точках беспроводного доступа (AP) были более обширными, чем те, которые требовались на сетевых картах, большинство AP до 2003 года не могли быть обновлены для поддержки WPA.

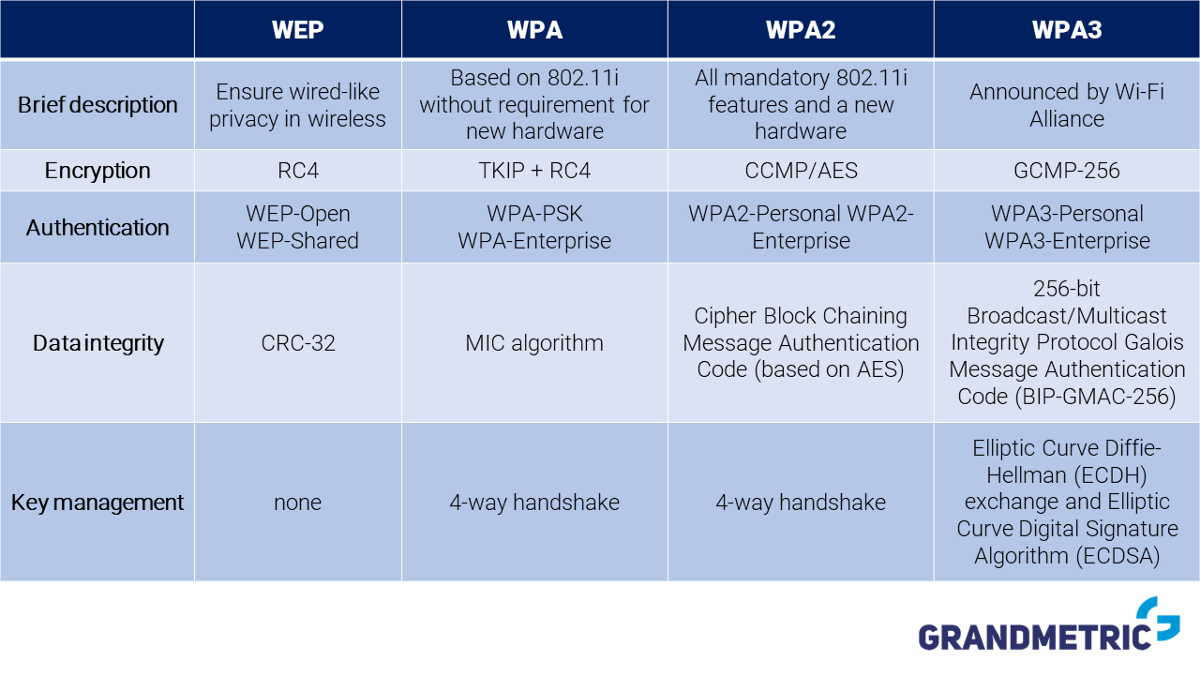

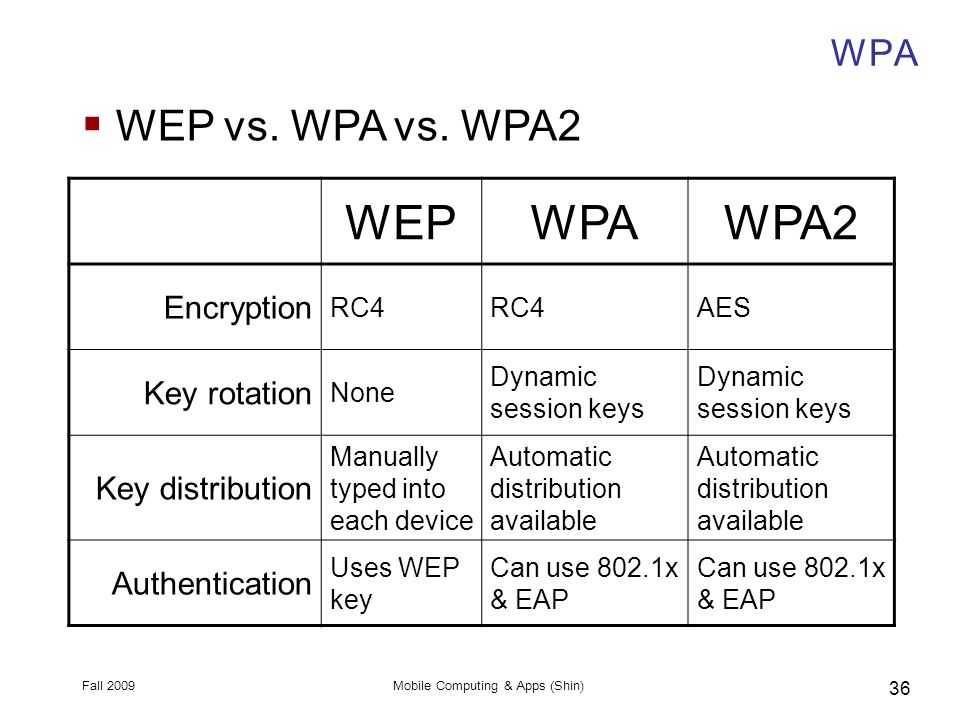

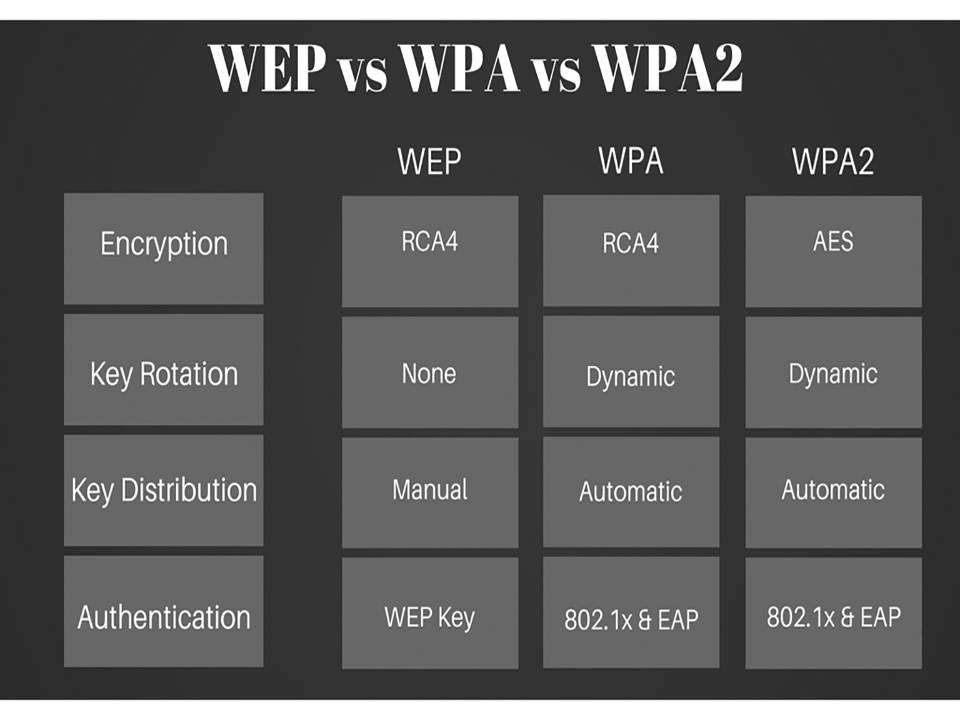

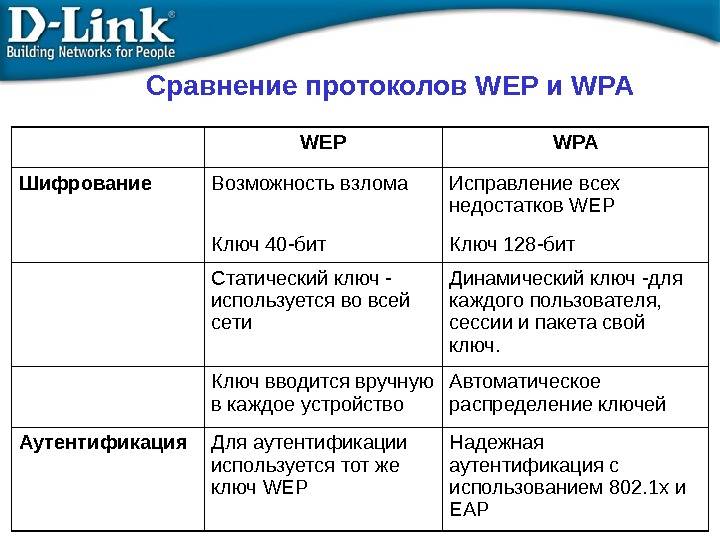

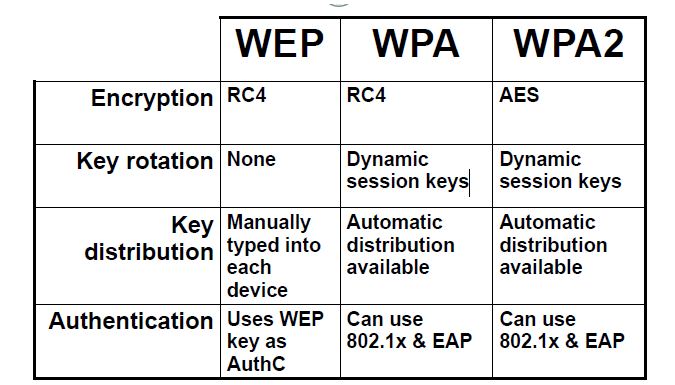

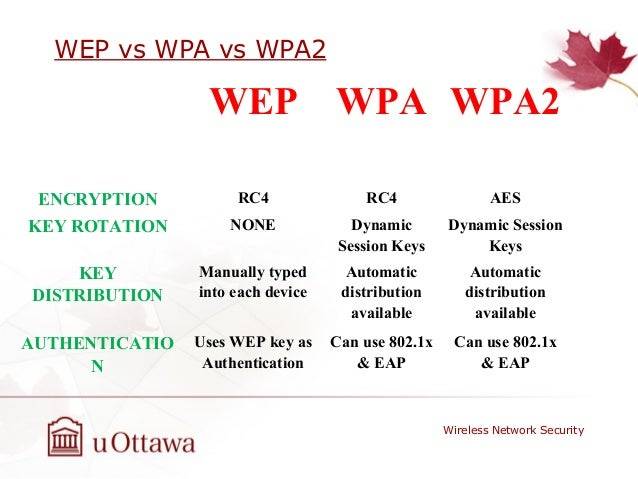

Протокол WPA реализует большую часть стандарта IEEE 802.11i. В частности, для WPA был принят протокол Temporal Key Integrity Protocol (TKIP). WEP использует 64-битный или 128-битный ключ шифрования, который необходимо вручную вводить на беспроводных точках доступа и устройствах и который не изменяется. TKIP использует ключ для каждого пакета, что означает, что он динамически генерирует новый 128-битный ключ для каждого пакета и, таким образом, предотвращает типы атак, которые скомпрометировали WEP.

WPA также включает проверку целостности сообщения, который предназначен для предотвращения изменения злоумышленником и повторной отправки пакетов данных. Это заменяет циклический контроль избыточности (CRC), который использовался стандартом WEP. Главный недостаток CRC состоял в том, что он не давал достаточно надежной гарантии целостности данных для обрабатываемых пакетов. Для решения этих проблем существовали хорошо протестированные коды аутентификации сообщений, но они требовали слишком большого количества вычислений для использования на старых сетевых картах. WPA использует алгоритм проверки целостности сообщения под названием для проверки целостности пакетов. TKIP намного надежнее CRC, но не так надежен, как алгоритм, используемый в WPA2. С тех пор исследователи обнаружили недостаток в WPA, основанный на старых недостатках WEP и ограничениях хэш-функции кода целостности сообщений, названной Michael, для извлечения ключевого потока из коротких пакетов для использования для повторной инъекции и спуфинга.

WPA2

Ратифицированный в 2004 г., WPA2 заменил WPA. WPA2, требующий тестирования и сертификации Wi-Fi Alliance, реализует обязательные элементы IEEE 802.11i. В частности, он включает обязательную поддержку CCMP, режима шифрования на основе AES. Сертификация началась в сентябре 2004 г. С 13 марта 2006 г. по 30 июня 2020 г. сертификация WPA2 была обязательной для всех новых устройств с товарным знаком Wi-Fi.

WPA3

В январе 2018 г., Wi-Fi Alliance анонсировал WPA3 как замену WPA2. Сертификация началась в июне 2018 года.

Новый стандарт использует эквивалентную 192-битную криптографическую стойкость в режиме WPA3-Enterprise (AES-256 в режиме GCM с SHA-384 как HMAC ), но по-прежнему требует использования CCMP-128 (AES-128 в режиме CCM ) в качестве минимального алгоритма шифрования в режиме WPA3-Personal.

Стандарт WPA3 также заменяет обмен Pre-Shared Key на одновременную аутентификацию Equals, как определено в IEEE 802.11-2016, что приводит к более безопасный начальный обмен ключами в персональном режиме и прямая секретность. Wi-Fi Alliance также утверждает, что WPA3 уменьшит проблемы безопасности, вызванные ненадежными паролями, и упростит процесс настройки устройств без интерфейса дисплея.

Защита кадров управления, как указано в IEEE 802.11w Поправка также применяется спецификациями WPA3.

Wi-Fi Protected Access III (WPA3)

The next installment of the WPA trilogy has been required for new devices since July 1, 2020. Expected to further enhance the security of WPA2, the WPA3 standard seeks to improve password security by being more resilient to word list or dictionary attacks.

Unlike its predecessors, WPA3 will also offer forward secrecy. This adds the considerable benefit of protecting previously exchanged information even if a long-term secret key is compromised.

Forward secrecy is already provided by protocols like TLS by using asymmetric keys to establish shared keys. You can learn more about TLS in this post.

As WPA2 has not been deprecated, so both WPA2 and WPA3 remain your top choices for Wi-Fi security.

WPA3 – The next generation of wireless (WiFi) security protocols

After 14 years of WPA2, Wi-FI Alliance released the latest WiFi security protocol, WPA3 in April 2018.

WPA3 brings in new features to enhance Wi-Fi security, including increased protection from password guessing attempts and individualized encryption for personal and open networks. It also equips enterprise networks to take advantage of higher-grade security protocols.

However, WPA3 won’t run on just any wireless hardware and software. Instead, the new standard requires users to update their hardware to support the new technology.

Hence, as of the time writing this blog, WPA2 still remains the most common wireless (WiFi) security protocol used by enterprise and residential networks alike.

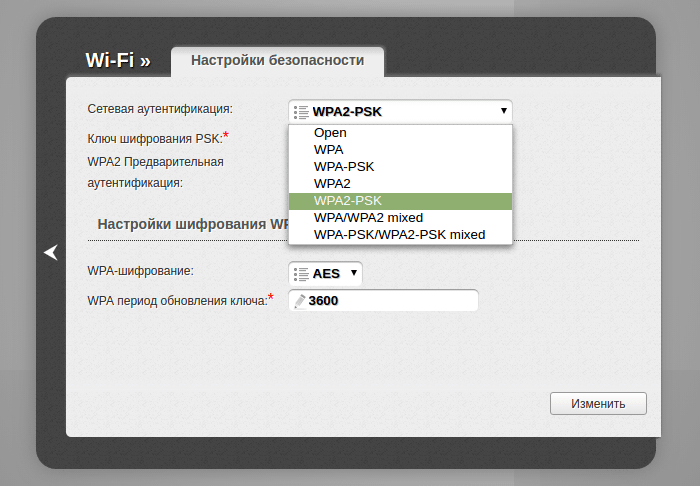

Объяснение режимов безопасности Wi-Fi

Ещё не запутались? Мы не удивлены. Но всё, что вам действительно нужно сделать, это найти самый безопасный вариант в списке, который работает с вашими устройствами. Вот варианты, которые вы, вероятно, увидите на своём роутере:

- Open (открытый) (рискованно): к открытой сети Wi-Fi можно подключиться без пароля. Не следует создавать открытую сеть Wi-Fi — серьёзно, её могут использовать преступники, а полиция придёт к вам.

- WEP 64 (рискованно): старый стандарт протокола WEP уязвим, и вам действительно не следует его использовать.

- WEP 128 (рискованно): это WEP, но с большим размером ключа шифрования. На самом деле он не менее уязвим, чем WEP 64.

- WPA-PSK (TKIP): здесь используется исходная версия протокола WPA (по сути, WPA1). Он был заменён WPA2 и небезопасен.

- WPA-PSK (AES): использует исходный протокол WPA, но заменяет TKIP более современным шифрованием AES. Это предлагается в качестве временной меры, но устройства, поддерживающие AES, почти всегда будут поддерживать WPA2, в то время как устройства, которым требуется WPA, почти никогда не будут поддерживать шифрование AES. Так что в этом варианте мало смысла.

- WPA2-PSK (TKIP): здесь используется современный стандарт WPA2 со старым шифрованием TKIP. Это небезопасно, и это хорошая идея, только если у вас есть старые устройства, которые не могут подключиться к сети WPA2-PSK (AES).

- WPA2-PSK (AES): это наиболее безопасный вариант. Он использует WPA2, последний стандарт шифрования Wi-Fi и последний протокол шифрования AES. Вам следует использовать эту опцию. На некоторых устройствах вы просто увидите вариант «WPA2» или «WPA2-PSK». Если остановитесь на нём, то он, вероятно, просто будет использовать AES, поскольку это выбор здравого смысла.

- WPA2-PSK (TKIP/AES): некоторые устройства предлагают — и даже рекомендуют — этот вариант смешанного режима. Этот параметр включает как WPA, так и WPA2, с TKIP и AES. Это обеспечивает максимальную совместимость с любыми древними устройствами, которые у вас могут быть, но также позволяет злоумышленнику проникнуть в вашу сеть, взломав более уязвимые протоколы WPA и TKIP.

Сертификация WPA2 стала доступна в 2004 году, почти два десятка лет назад. В 2006 году сертификация WPA2 стала обязательной. Любое устройство, выпущенное после 2006 года с логотипом «Wi-Fi», должно поддерживать шифрование WPA2.

Поскольку ваши устройства с поддержкой Wi-Fi, скорее всего, новее 8-10 лет, у вас всё должно быть в порядке, вам достаточно просто выбрать WPA2-PSK (AES). Выберите этот вариант, и тогда вы увидите, всё ли работает нормально (все ли устройства способны подключиться к вашей беспроводной Точки Доступа). Если какое-либо устройство перестало подключаться, вы всегда можете вернуть эту настройку обратно. Хотя, если безопасность является проблемой, вы можете просто купить новое устройство, произведённое после 2006 года.

WPA против WPA2 против WPA3

Существует три итерации защищенного доступа Wi-Fi. Ну, третий не совсем у нас, но он скоро появится на вашем роутере. Но что отличает их друг от друга? Почему WPA3 лучше, чем WPA2?

WPA изначально уязвима

WPA была обречена с самого начала. Несмотря на гораздо более надежное шифрование с открытым ключом, использующее 256-битный WPA-PSK (Pre-Shared Key), WPA все еще содержал ряд уязвимостей, унаследованных от более старого стандарта WEP (оба из которых используют стандарт шифрования уязвимых потоков, RC4).

Уязвимости были связаны с введением протокола целостности временного ключа (TKIP).

Сам TKIP стал большим шагом вперед, поскольку он использовал систему ключей для каждого пакета для защиты каждого пакета данных, передаваемого между устройствами. К сожалению, при развертывании TKIP WPA пришлось учитывать старые устройства WEP.

Новая система TKIP WPA рециркулировала некоторые аспекты скомпрометированной системы WEP, и, конечно, те же самые уязвимости в конечном итоге появились в более новом стандарте.

WPA2 заменяет WPA

WPA2 официально заменил WPA в 2006 году. Таким образом, WPA вскоре стала вершиной шифрования Wi-Fi.

WPA2 принес с собой еще одну серию обновлений безопасности и шифрования, в частности, внедрение расширенного стандарта шифрования (AES) в потребительских сетях Wi-Fi. AES значительно сильнее, чем RC4 (так как RC4 был взломан несколько раз) и является стандартом безопасности для многих онлайн-сервисов в настоящее время.

WPA2 также ввел режим счетного шифра с протоколом кода аутентификации сообщений с цепочкой блоков (или CCMP, для гораздо более короткой версии!), Чтобы заменить теперь уязвимый TKIP.

TKIP остается частью стандарта WPA2 как запасной вариант, а также предлагает функциональность для устройств только для WPA.

WPA2 KRACK Attack

Несколько забавно названная атака KRACK — не шутка; это первая уязвимость, обнаруженная в WPA2. Атака переустановки ключей (KRACK) — это прямая атака на протокол WPA2, которая, к сожалению, подрывает любое соединение Wi-Fi с использованием WPA2.

По сути, KRACK подрывает ключевой аспект четырехстороннего рукопожатия WPA2, позволяя хакеру перехватывать и манипулировать созданием новых ключей шифрования в процессе безопасного соединения.

Дэн Прайс подробно описал атаку KRACK и то, является ли ваш маршрутизатор небезопасным или нет.

Даже с возможностью атаки KRACK, вероятность того, что кто-то использует ее для атаки на вашу домашнюю сеть, невелика.

WPA3: Альянс (Wi-Fi) наносит ответный удар

WPA3 устраняет слабость и обеспечивает гораздо большую безопасность, в то же время активно принимая во внимание нехватку методов обеспечения безопасности, в которых все время от времени виноваты. Например, WPA3-Personal обеспечивает шифрование для пользователей, даже если хакеры взломают ваш пароль после подключения к сети

Кроме того, WPA3 требует, чтобы все соединения использовали Защищенные кадры управления (PMF). PMF существенно усиливают защиту конфиденциальности с помощью дополнительных механизмов безопасности для защиты данных.

128-битный AES остается на месте для WPA3 (свидетельство его длительной безопасности). Однако для соединений WPA3-Enterprise требуется 192-битный AES. Пользователи WPA3-Personal также будут иметь возможность использовать 192-битный AES повышенной прочности.

В следующем видео более подробно рассматриваются новые функции WPA3.

Что такое WPA?

Защищенный доступ Wi-Fi или WPA – это стандарт безопасности, введенный для пользователей компьютерных устройств, оснащенных беспроводным подключением к Интернету. Эта система безопасности обеспечивала более совершенное шифрование. WPA полностью заменил стандарты безопасности WEP в 2003 году. Все соединения Wi-Fi, сделанные за последнее десятилетие, поддерживают систему WPA.

В незашифрованной сети можно использовать анализатор пакетов для просмотра данных, поступающих по сети. поэтому для решения этой проблемы был введен WPA. С использованием WPA в сети было обеспечено шифрование, которое сделало информацию частной за счет шифрования текста, так что это не имело смысла для хакера.

Кроме того, WPA использовал 256-битные ключи, тогда как более ранний сетевой WEP использовал 64-битные -128-битные ключи. Это было серьезным изменением в обеих системах: чем длиннее ключ, тем сложнее становится для хакеров.

Другими важными отличительными чертами являются:

- Это включало целостность сообщения.

- Использование TKIP (протокол целостности временного ключа).

Согласно TKIP, каждая сеть была снабжена системой карманного ключа, которая более безопасна, чем система с фиксированным ключом, используемая WEP. Однако его заменила более продвинутая система – AES (расширенный стандарт шифрования).

Даже процесс взлома затруднен в соответствии со стандартами безопасности WPA, потому что его нельзя взломать напрямую, более того, из-за использования ключей с высоким битом хакеру потребуется несколько часов, чтобы взломать систему. Он не поддерживает предприятия. Несмотря на то, что он поддерживает старое программное обеспечение, они считаются подходящими для старых устройств.

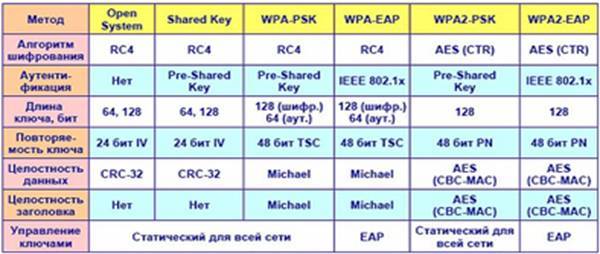

Типовой алгоритм доступа

Теперь еще несколько слов о системе WPA2-PSK. Что это такое в плане практического применения? Это совмещение нескольких алгоритмов, так сказать, в рабочем режиме. Поясним ситуацию на примере.

В идеале секвенция исполнения процедуры защиты подключения и шифрования передающейся или принимающейся информации сводится к следующему:

WPA2-PSK (WPA-PSK) + TKIP + AES.

При этом здесь главную роль играет общий ключ (PSK) длиной от 8 до 63 символов. В какой именно последовательности будут задействованы алгоритмы (то ли сначала произойдет шифрование, то ли после передачи, то ли в процессе с использованием случайных промежуточных ключей и т

д.), не суть важно

Но даже при наличии защиты и системы шифрования на уровне AES 256 (имеется в виду разрядность ключа шифра) взлом WPA2-PSK для хакеров, сведущих в этом деле, будет задачей хоть и трудной, но возможной.

Disadvantages of Wi-Fi Protected Setup (WPS)

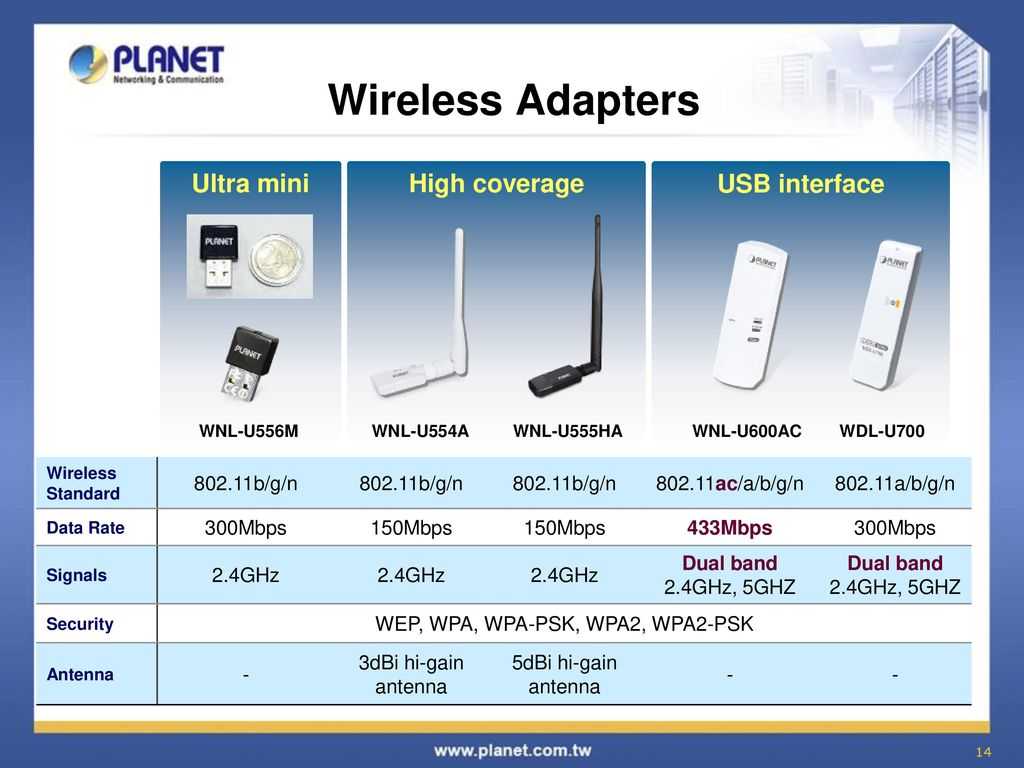

In 2011, researchers from the U.S. Department of Homeland Security released an open source tool called Reaver that demonstrated a vulnerability in routers that use Wi-Fi Protected Setup, or WPS, a standard used to make router setup easier for the average user. This vulnerability can allow brute-force attackers to gain access to network passwords, regardless of WPA or WPA2 use.

If your router uses WPS (not all do), you should turn this feature off in your settings if you are able to do so. However, this is not a complete solution, as Reaver has been able to crack network security on routers with the WPS feature, even when it is turned off. The best, most secure solution is to use a router that has WPA2 encryption and no WPS feature.

Сколько типов паролей и шифров может быть в сети Wi-Fi и для чего они используются?

Это протоколы безопасности беспроводной сети actuels WEP, WPA, WPA2 и WPA3 , где каждый из них выполняет аналогичную функцию, но с некоторыми отличиями друг от друга. Все были созданы в основном потому, что Сети Wi-Fi не то же самое безопасность, чем в проводных сетях.

Как правило, беспроводные сети передают данные в пределах диапазона для каждого из подключенных к нему адресов, что делает его много более уязвим, чем проводная сеть где они передают данные только из точка А в точку Б .

Имея это в виду, здесь мы объясняем каждый из этих протоколов:

WEP

Известный как le Имя Wired Equivalent Privacy , он был разработан в первую очередь для беспроводная сеть и утвержден в качестве стандарта безопасности для Сети Wi-Fi. Так этот инструмент был запущен на рынок с целью предложить такую же безопасность, как и проводные сети .

Но, к сожалению, этого не произошло, и многие проблемы безопасность были созданы в WEP , потому что его очень легко было сломать, но сложно настроить.

Пока что WEP остается очень уязвимой альтернативой для этих типов сетей. Следовательно, системы, которые зависят исключительно от этого протокола, должны постоянно неправильно à день или заменен к гарантировать безопасность беспроводной системы . Из-за всех этих проблем WEP имеет в итоге был брошен в 2004 г. Альянс Wi-Fi .

WPA

Его еще называют защищенный доступ к Wi-Fi . Он использовался как временное улучшение того, что было Протокол WEP , учитывая, что он представлял большой имя неисправности и проблемы . Вот как за день до Wi-Fi Alliance официально отказался от WEP , WPA был принят, чтобы начать предоставлять защита этих типов сетей.

Вот как благодаря WPA , улучшенная защита система а начали получаться, где больше всего из Приложения Современный WPA использовали предварительный общий ключ (ПСК), также известен как WPA личный И Протокол целостности временного ключа. или TKIP для шифрования данных.

Благодаря всему этому, WPA стало большим улучшением по сравнению с тем, что было WEP . Однако со временем, когда он был подвергнут испытаниям и публичным демонстрациям, WPA также стал весьма уязвимым для вторжений.

Таким образом можно было обнаружить, что атаки, которые больше всего повлияли на протокол, были не теми, которые были направлены непосредственно на него, а были совершены в безопасная конфигурация Wi-Fi (WPS), это система, разработанная для упрощения подключение оборудования к современным точкам доступа .

WPA2

WPA2 или WiFi Protected Access версии 2 , который стал улучшением WPA, зная что этот протокол также представил уязвимость к атаке.

Вот почему у этого нового протокола была очень важная особенность, которая стала самым важным улучшением, а именно то, что в нем использовались расширенный стандарт шифрования (AES), которая является полностью безопасной и законной системой, для которой шифрование секретной информации.

Однако, как предыдущие версии также начинали проявлять уязвимость, но на этот раз это произошло, когда злоумышленник уже доступ к безопасной беспроводной сети где он мог доступ к нескольким областям выполнять атаки на разные устройства, подключенные к сети .

В случае уязвимостей, представленных WPA2 , Они в основном затронуты корпоративные сети , а не напрямую ле маленький сети домашнее хозяйство . Несмотря на все это, в настоящее время атаки через конфигурацию Безопасный WPS по-прежнему имеют очень высокий средний показатель, где они в настоящее время влияют Протоколы WPA и WPA2 .

WPA3

Наконец мы находим wpa3, это самый современный и новейший протокол безопасности WiFi. Однако сегодня большинство беспроводных подключений и маршрутизаторов продолжают использовать WPA2 , и, несмотря на некоторые уязвимости, он по-прежнему Конечно.

Но эта последняя версия, выпущенная на рынок, также называется Защищенный доступ Wi-Fi (WPA3), похоже, имеет все необходимые инструменты, чтобы предоставить современная безопасность для беспроводная сеть.

Среди основных инструментов, которые он включил в свою систему, мы находим то, что защита от перебора Где WPA3 будет нести ответственность за защиту каждого из пароли своих пользователей, какова бы ни была их слабость, он предлагает конфиденциальность общедоступной сети , Он улучшил Интернет вещей и предлагает гораздо более надежное 192-битное шифрование .

Пока что WPA3 не охватил весь рынок роутеров , но мы ожидаем, что отсюда конец 2019 – начало 2020, этот протокол начинает сильно навязываться le рынок Сети Wi-Fi . Если производители того же должны позаботиться о создавать версии, совместимые с устройствами, имеющими предыдущие версии . Это процесс, который может занять годы.

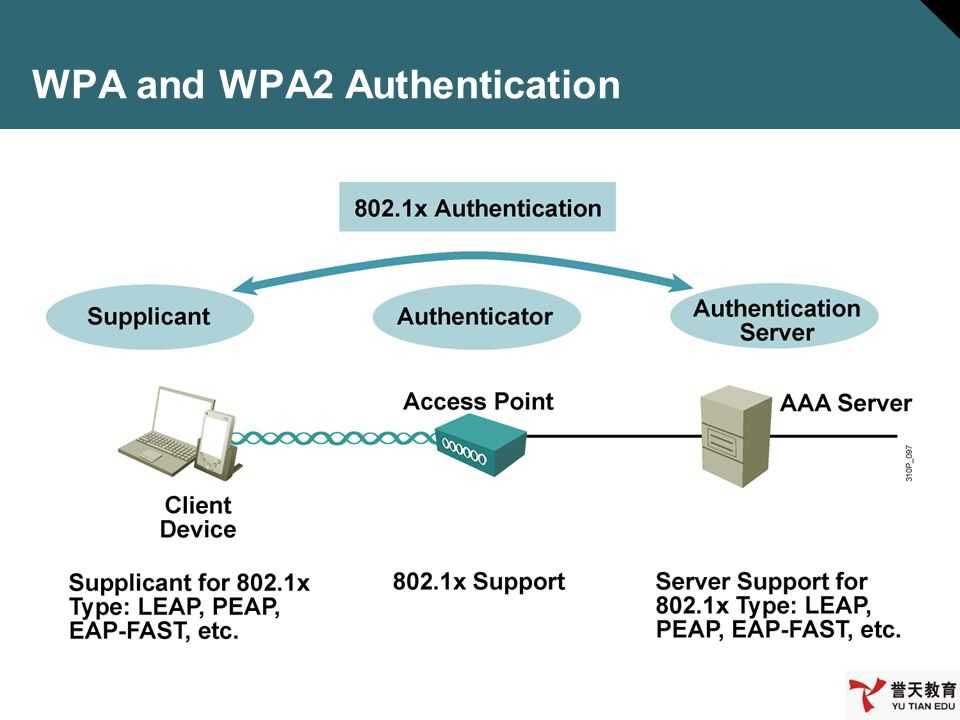

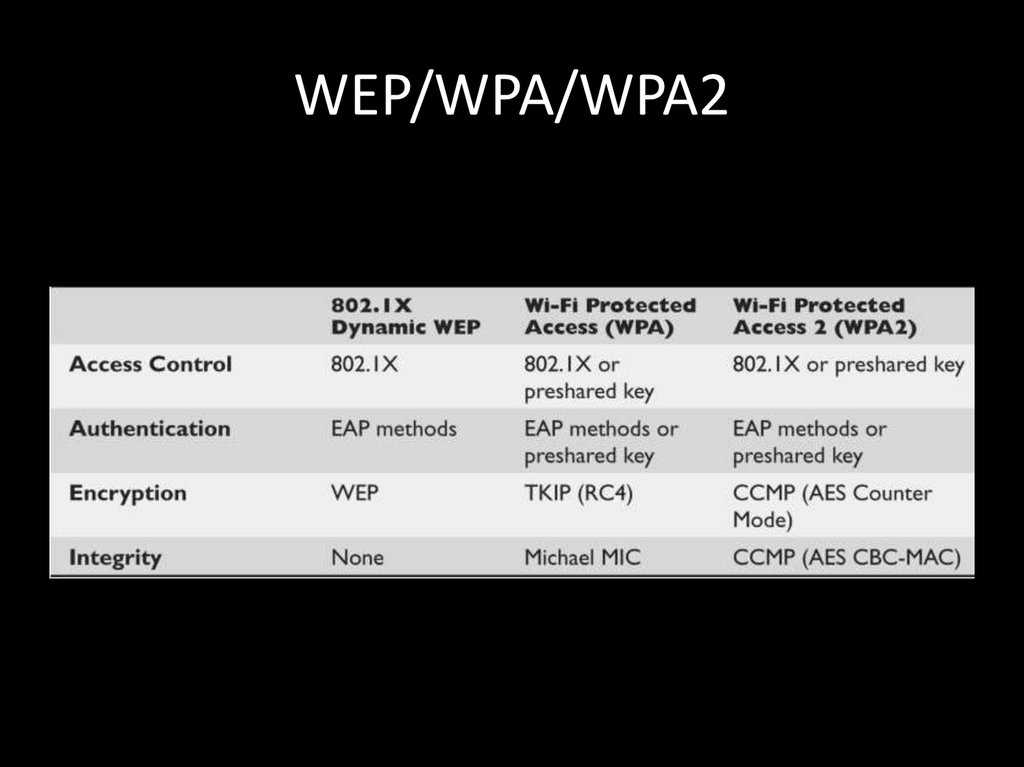

Аутентификация в WPA2

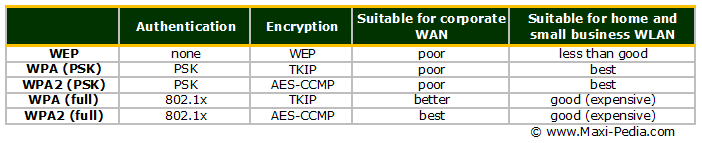

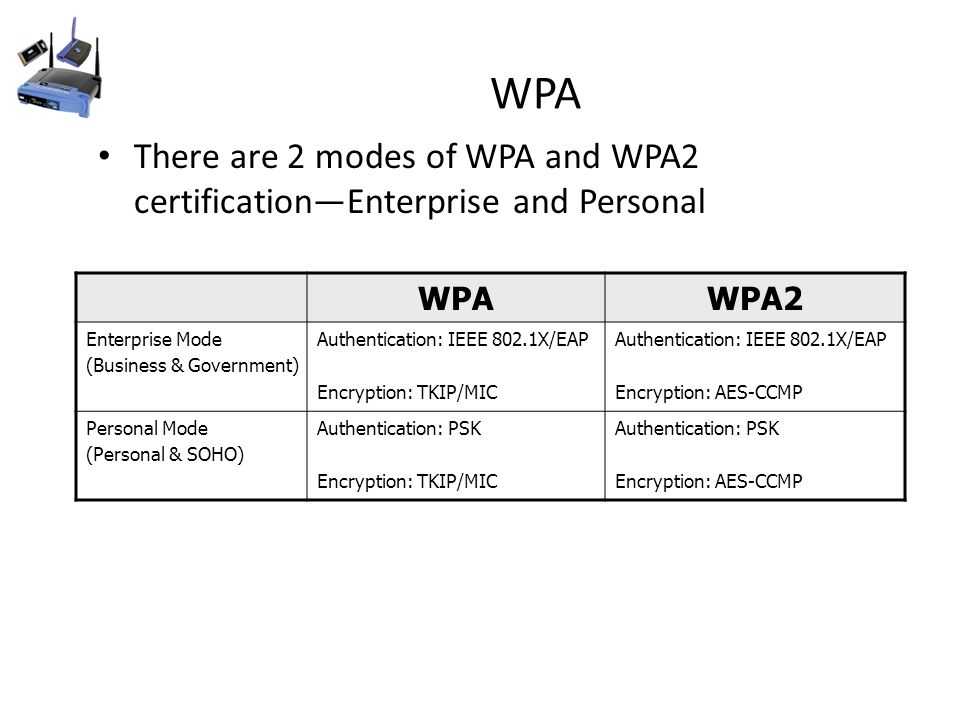

Как WPA, так и WPA2 работают в двух режимах аутентификации: персональном (Personal)

и корпоративном (Enterprise)

. В режиме WPA2-Personal из введенной открытым текстом парольной фразы генерируется 256-разрядный ключ, иногда именуемый предварительно распределяемым ключом . Ключ PSK, а также идентификатор и длина последнего вместе образуют математический базис для формирования главного парного ключа PMK (Pairwise Master Key)

, который используется для инициализации четырехстороннего квитирования связи и генерации временного парного или сеансового ключа PTK (Pairwise Transient Key)

, для взаимодействия беспроводного пользовательского устройства с точкой доступа. Как и статическому , протоколу WPA2-Personal присуще наличие проблем распределения и поддержки ключей, что делает его более подходящим для применения в небольших офисах, нежели на предприятиях.

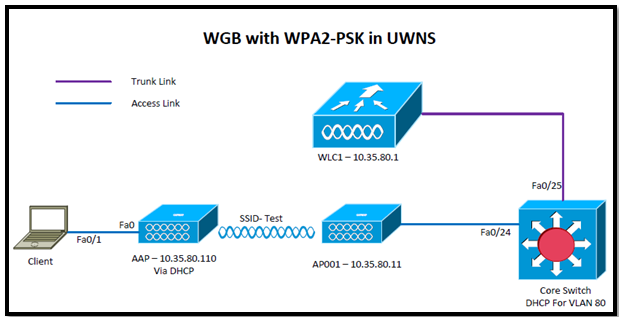

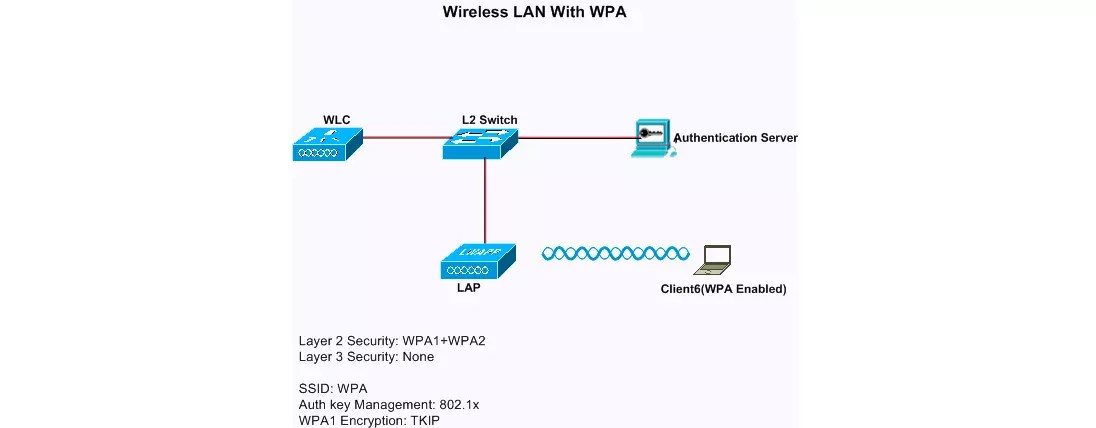

Однако в протоколе WPA2-Enterprise успешно решаемы проблемы, касающиеся распределения статических ключей и управления ими, а его интеграция с большинством корпоративных сервисов аутентификации обеспечивает контроль доступа на основе учетных записей. Для работы в этом режиме требуются такие регистрационные данные, как имя и пароль пользователя, сертификат безопасности или одноразовый пароль; аутентификация же осуществляется между рабочей станцией и центральным сервером аутентификации. Точка доступа или беспроводной контроллер проводят мониторинг соединения и направляют аутентификационные пакеты на соответствующий сервер аутентификации, как правило, это . Базой для режима WPA2-Enterprise служит стандарт 802.1X, поддерживающий основанную на контроле портов аутентификацию пользователей и машин, пригодную как для проводных коммутаторов, так и для беспроводных точек доступа.

Терминология WPA

Различные версии WPA и механизмы защиты можно различать в зависимости от целевого конечного пользователя (в соответствии с методом распределения ключей аутентификации) и используемого протокола шифрования.

Целевые пользователи (распределение ключей аутентификации)

- WPA-Personal

- Также называется режимом WPA-PSK (предварительный общий ключ ), он предназначен для домашних и малых офисных сетей и не требует сервера аутентификации. Каждое беспроводное сетевое устройство шифрует сетевой трафик, получая свой 128-битный ключ шифрования из 256-битного общего ключа. Этот ключ можно ввести либо как строку из 64 шестнадцатеричных цифр, либо как кодовую фразу из 8–63 печатаемых символов ASCII. Если используются символы ASCII, 256-битный ключ вычисляется путем применения функции деривации ключа PBKDF2 к парольной фразе с использованием в качестве salt и 4096 итераций HMAC – SHA1. Режим WPA-Personal доступен как для WPA, так и для WPA2.

- WPA-Enterprise

- Также называется режимом WPA- 802.1X, а иногда и просто WPA (в отличие от в WPA-PSK), он разработан для корпоративных сетей и требует сервера аутентификации RADIUS. Это требует более сложной настройки, но обеспечивает дополнительную безопасность (например, защиту от словарных атак на короткие пароли). Для аутентификации используются различные виды Extensible Authentication Protocol (EAP). Режим WPA-Enterprise доступен как для WPA, так и для WPA2.

- Wi-Fi Protected Setup (WPS)

- Это альтернативный метод распространения ключей аутентификации, предназначенный для упрощения и усиления процесса, но который, как широко распространено, создает серьезную дыру в безопасности через .

протокол шифрования

- TKIP (протокол целостности временного ключа)

- поток RC4 cipher используется с 128-битным ключом для каждого пакета, что означает, что он динамически генерирует новый ключ для каждого пакета. Это используется WPA.

- CCMP ( с CBC-MAC протоколом)

- Протокол, используемый WPA2, на основе Шифр Advanced Encryption Standard (AES) вместе с надежной проверкой подлинности и целостности сообщения значительно сильнее защищает как конфиденциальность, так и целостность, чем TKIP на основе RC4, который является используется WPA. Среди неофициальных названий – «AES» и «AES-CCMP». Согласно спецификации 802.11n, этот протокол шифрования должен использоваться для достижения быстрых , хотя не все реализации это обеспечивают. В противном случае скорость передачи данных не будет превышать 54 Мбит / с.

Защита Wi-Fi сети: WPA3, WPA2, WEP, WPA

Есть три варианта защиты. Разумеется, не считая “Open” (Нет защиты).

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда).

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

- WPA2 – доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. Это актуальная версия протокола, которая все еще используется на большинстве домашних маршрутизаторов.

- WPA3 – это новый стандарт, который позволяет обеспечить более высокую степень защиты от атак и обеспечить более надежное шифрование по сравнению с предыдущей версией. Так же благодаря шифрованию OWE повышается безопасность общественных открытых сетей. Был представлен в 2018 и уже поддерживается многими современными роутерами и клиентами. Если ваши устройства поддерживают эту версию – используйте ее.

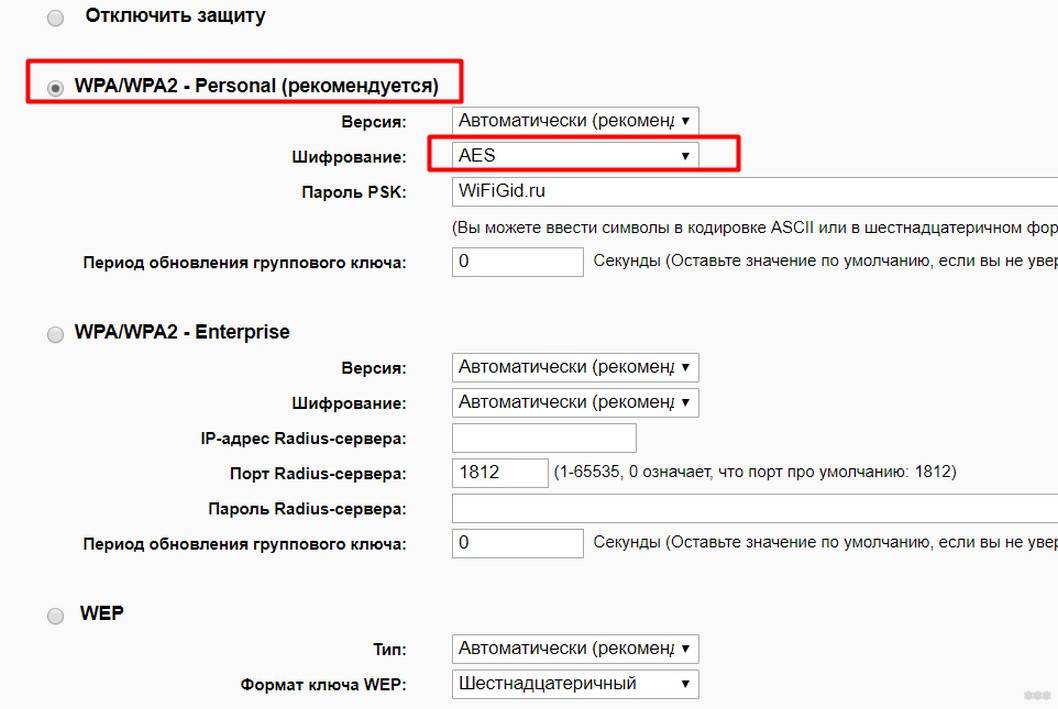

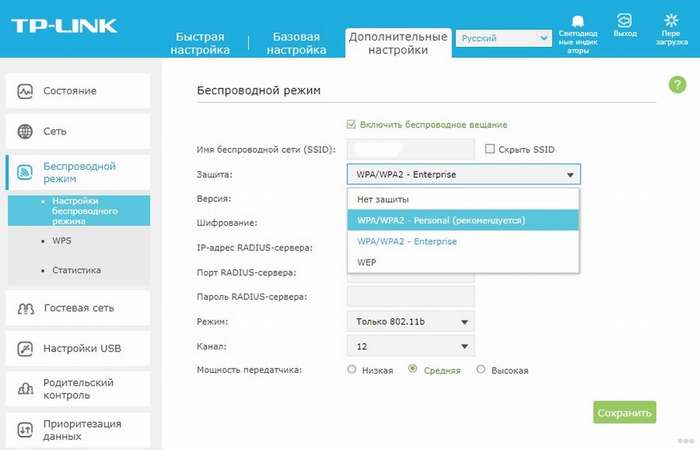

WPA/WPA2 может быть двух видов:

- WPA/WPA2 – Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 – Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA3. Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA2/WPA3 – Personal. На многих маршрутизаторах по умолчанию все еще установлен WPA2. Или помечен как “Рекомендуется”.

WEP, WPA, WPA2 и WPA3 – обзор

WEP, WPA, WPA2 и WPA3 – это четыре различных типа протоколов безопасности, используемых для защиты беспроводных сетей.

Мы подготовили для вас схему, которая поможет лучше сориентироваться и понять ее.

WEP (Wired Equivalent Privacy)

Это самая базовая форма защиты и, по сравнению с другими упомянутыми аббревиатурами (стандартами), в настоящее время считается очень ненадежной.

Что такое WEP? Wired Equivalent Privacy (WEP) – это алгоритм безопасности для беспроводных сетей стандарта IEEE 802.11. WEP, первоначально разработанный еще в 1994 году и выпущенный вместе с оригинальным стандартом 802.11 в 1997 году, был первым серьезным алгоритмом безопасности, реализованным в продуктах Wi-Fi.

Однако, будучи первым, он имел ряд недостатков и серьезных слабых мест, которые разработчикам и программистам необходимо было устранить. Они сделали это, создав WPA.

WPA (защищенный доступ по Wi-Fi)

Wi-Fi Protected Access (WPA) – это стандарт безопасности для беспроводных интернет-соединений Wi-Fi. Он был разработан для улучшения безопасности, обеспечиваемой WEP, и стал доступен в 2003 году. Это была лишь промежуточная мера, позволяющая иметь более безопасный мост на некоторое время, после того как WEP перестал использоваться, но до того, как был запущен WPA2.

Основное различие между WAP и WEP заключается в том, что WPA использует криптографию TKIP или AES для шифрования данных, в то время как WEP использует алгоритмы RC4. Превосходство WPA над его предшественником во многом связано с тем, что TKIP или AES являются более мощными шифрами, чем RC4, и наряду с этим технология ключей WPA обеспечивает более надежную защиту от хакеров.

WPA2 (Wi-Fi Protected Access версии 2)

Wi-Fi Protected Access II (WPA2) – это один из новейших протоколов безопасности для сетей Wi-Fi. Он был утвержден еще в 2004 году, вскоре после первого WPA, но был гораздо более совершенным и использовался в качестве основного стандарта безопасности беспроводных соединений в течение почти 15 лет.

Главное отличие WPA2 от WPA заключается в том, что в WPA2 используется более надежный шифр AES (Advanced Encryption Standard) вместо TKIP. Благодаря этому злоумышленникам гораздо сложнее взломать защиту сети WPA2. Для того чтобы иметь знак Wi-Fi, любой маршрутизатор или устройство должны быть сертифицированы по стандарту WPA2.

WPA3 (Wi-Fi Protected Access версии 3)

Wi-Fi Protected Access III (WPA3) – это новейший и наиболее безопасный стандарт для сетей Wi-Fi. Он был ратифицирован в 2018 году и в настоящее время внедряется производителями маршрутизаторов.

Разница между WPA2 и WPA3 заключается в том, что последний использует более новую и более безопасную криптографию. В корпоративном режиме стандарт применяет мощную 192-битную криптографическую защиту, основанную на AES-256 в режиме GCM с другими дополнениями. Минимальные стандарты шифрования для WPA3 применяются только в персональном режиме, где используется 128-битная криптография AES. Огромным изменением в безопасности по сравнению с предыдущими версиями WPA является тот факт, что в этой версии используется одновременный симметричный обмен для обеспечения большей безопасности и секретности.

Советы по повышению безопасности беспроводного интернета

Поскольку практически все озабочены безопасностью в Интернете, мы решили также включить небольшой список того, что вы можете сделать для достижения этой цели. Мы рассмотрим эти пункты один за другим, чтобы понять, как они помогут вам и как предотвратить угрозы и риски.

Обновите прошивку маршрутизатора и поддерживайте ее в актуальном состоянии

Это, вероятно, одна из самых важных вещей, которые вы можете сделать для повышения безопасности вашей беспроводной сети.

Встроенное программное обеспечение маршрутизатора позволяет ему подключаться к Интернету и предоставлять вам услуги, за которые вы платите. Однако, как и любое другое программное обеспечение, ее необходимо время от времени обновлять, чтобы устранить все недостатки и повысить общее качество услуг. Обязательно обновляйте его, чтобы предотвратить использование уязвимостей. Узнайте, как обновить его у HP (Нажмите здесь).

Используйте надежный пароль для сети Wi-Fi

Быть в курсе последних новинок в области безопасности важно, но этого недостаточно. Вам также необходимо убедиться, что ваш пароль достаточно надежен, чтобы отпугнуть потенциальных хакеров.

Надежный пароль должен состоять как минимум из 8 символов и включать в себя сочетание букв, цифр и символов

Избегайте использования легко угадываемых слов типа “password1”, “123abcde” и т.д. Для улучшения ситуации можно использовать генератор паролей или полностью случайную последовательность. Также не используйте пароли повторно.

Статистика показывает, что повторное использование паролей является распространенной проблемой. А если объединить это с тем фактом, что миллионы паролей ежегодно утекают и взламываются в Интернете, каждый из нас может пересмотреть свои действия для повышения безопасности Wi-Fi.

Измените SSID маршрутизатора по умолчанию

SSID по умолчанию – это имя вашей сети Wi-Fi, заданное производителем маршрутизатора. Обычно это имя выглядит как “Linksys 1-A” или “D-Link 7B-5G” и т.д. Если изменить SSID по умолчанию на другое, хакерам будет сложнее атаковать вашу сеть.

Лучшим решением будет изменить сетевое имя на “HP OfficeJet Pro 8025” или любое другое имя принтера. Кто хочет взламывать принтеры?

Включить шифрование маршрутизатора

Это также одна из мер, которые можно предпринять для повышения безопасности беспроводной сети. Шифрование зашифровывает данные, передаваемые по эфиру, так, что их могут расшифровать только устройства, имеющие правильный ключ.

Выключите WPS

Wireless Protected Setup или WPS – это стандарт сетевой безопасности, который позволяет пользователям легко добавлять новые устройства в сеть нажатием кнопки или вводом PIN-кода. Хотя это удобно, это также открывает сети для атак. Хакеры могут использовать атаки грубой силы, чтобы попытаться угадать PIN-код и получить доступ к сети.

Варианты защиты

Чтобы быть уверенным в безопасности нашего WI-FI, нужно придумать логин и пароль и определиться с технологией защиты. Из вариантов нам предлагаются WEP, WPA и WPA2.

Одной из первых безопасных технологий была WEP. Она проверяла ключ на целостность при каждом соединении по Wi-Fi и была стандартом IEEE802.11i. Сейчас эта технология считается устаревшей и недостаточно безопасной.

WPA

Защита WPA выполняет проверку ключа доступа при использовании протокола 802.1Х, таким образом, перебирая все варианты. Это более надежный и современный тип защиты. Полное название Wi-Fi Protected Access защищенный доступ Wi-Fi.

Делится на пару видов:

- WPA-Personal (Personal Key) или сокращенно WPA PSK.

- WPA-Enterprise.

И наконец, что такое WPA2 PSK? Спросите, какая разница, чем отличается этот вариант от WPA? Она поддерживает шифрование и считается лучшим способом для защиты сетей беспроводного доступа. Еще отличие в том, что это самая современная, свежая версия.

Давайте подробнее остановимся на видах WPA2:

WPA2 PSK или персональный (Personal) ключ – это вариант аутентификации. Нам просто нужно придумать пароль, который будет ключом, и пользоваться им во время входа в сеть WI-Fi. Этот пароль будет одним для всех подключаемых девайсов и будет храниться в настройках роутера.

WPA2 Enterprise – усложненный способ аутентификации, подойдет для использования на работе. Он имеет повышенный уровень защиты и использует сервер для выдачи паролей.

WPA2 [Wi-Fi Protected Access II]

Of course, WPA2 replaced WPA. Certification began in September, 2004 and from March 13, 2006 it was mandatory for all new devices to bear the Wi-Fi trademark. Most important upgrade is mandatory use of AES algorithms (instead of previous RC4) and the introduction of CCMP (AES CCMP, Counter Cipher Mode with Block Chaining Message Authentication Code Protocol, 128 Bit) as a replacement for TKIP (which is still present in WPA2, as a fallback system and WPA interoperability).

As in previous version, attack on WPS is the most frequent one.

Note: WPA/WPA2 MGT (Management) means that the password is not a pre-shaed key, instead authentication service is used, usually a RADIUS service which verifies username/password of the Wi-Fi network client. MGT is most often tied to corporate/professional environments.