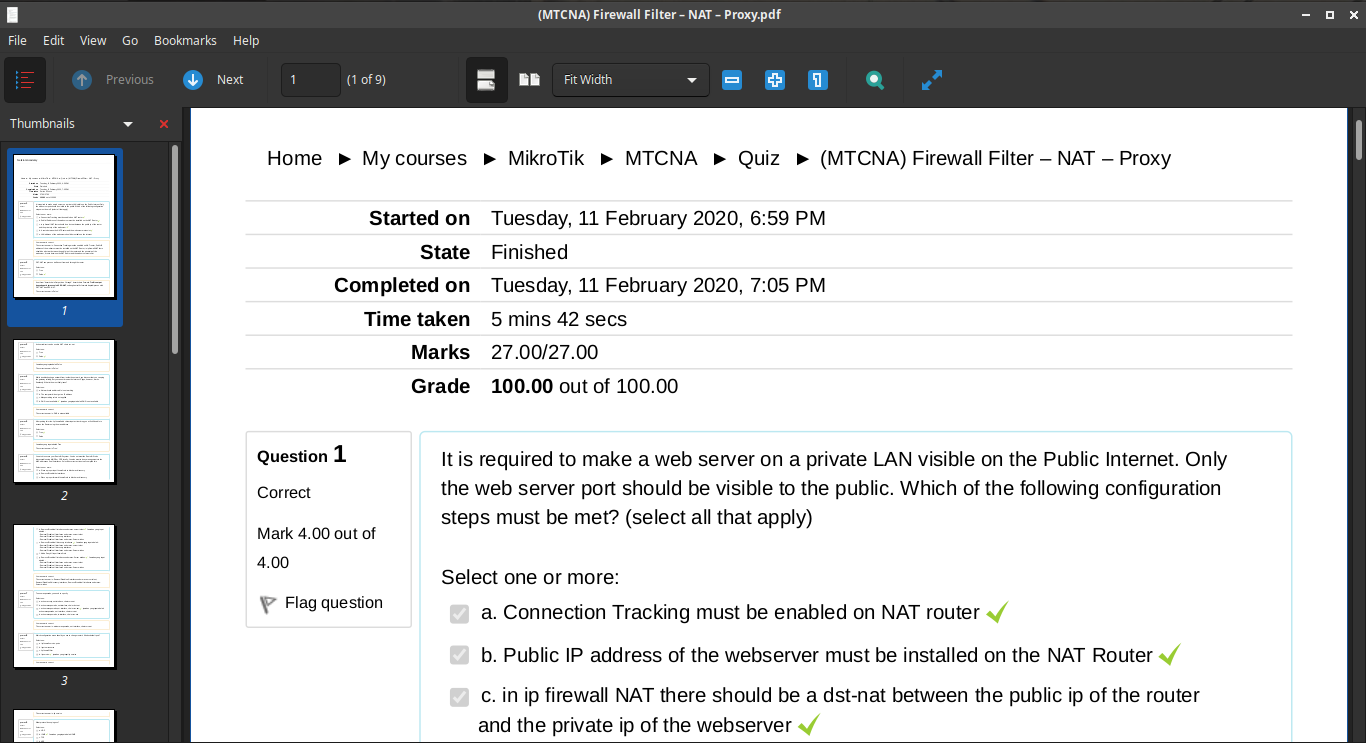

Таблица

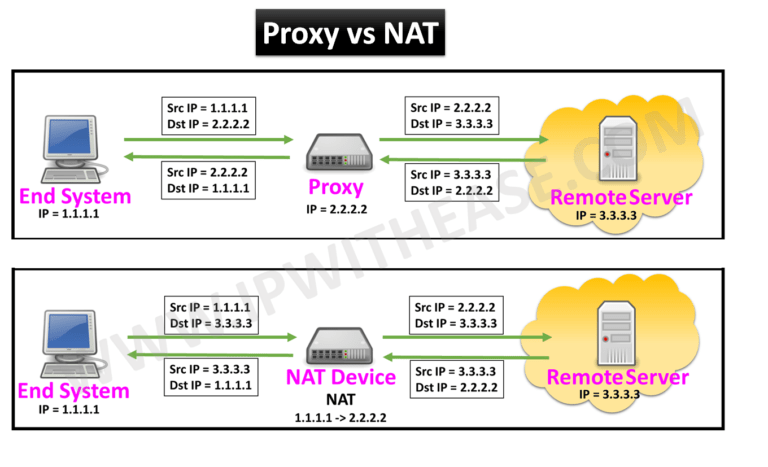

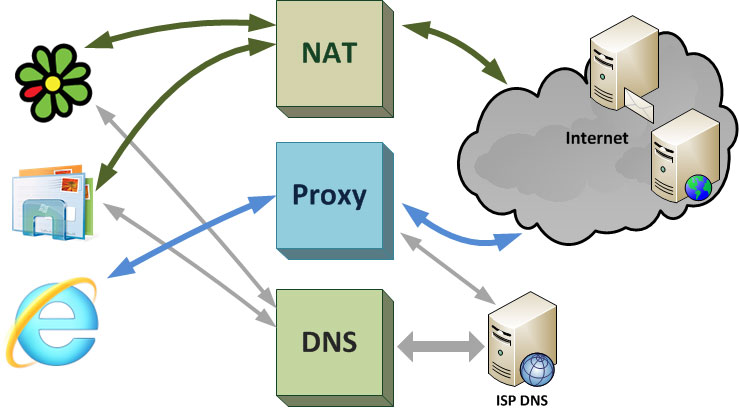

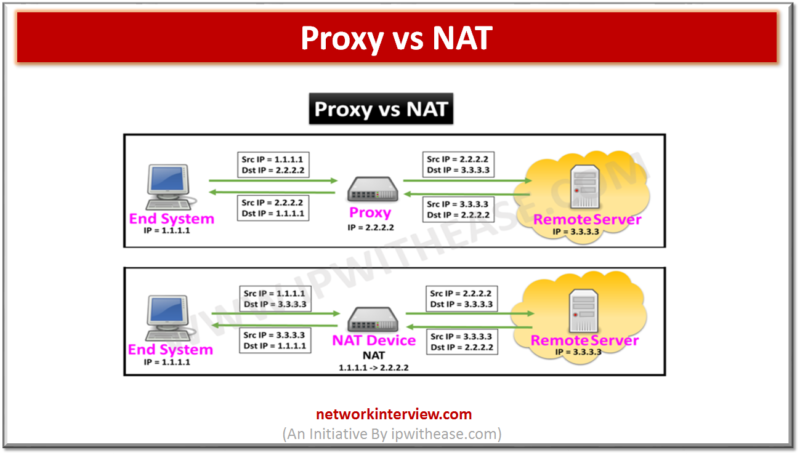

| NAT | Proxy |

| Что между ними общего? | |

| Обе технологии используются в целях организации одновременного подключения к интернету нескольких компьютеров, объединенных в локальную сеть | |

| Онлайновые серверы получают запросы от IP-адресов NAT-устройства или proxy-сервера, фактически не совпадающих с IP-адресами компьютеров, на которых формируются данные запросы | |

| В чем разница между ними? | |

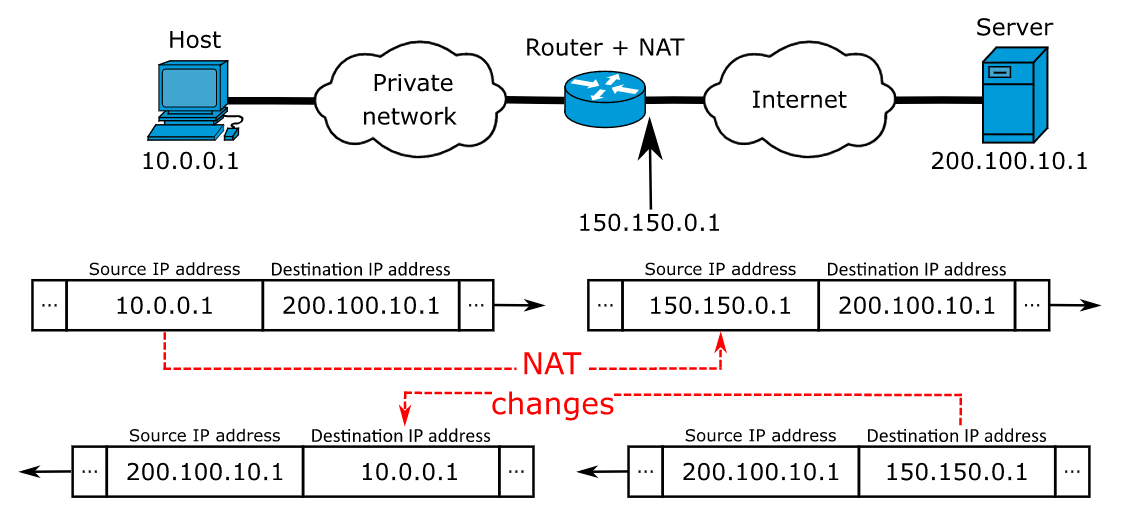

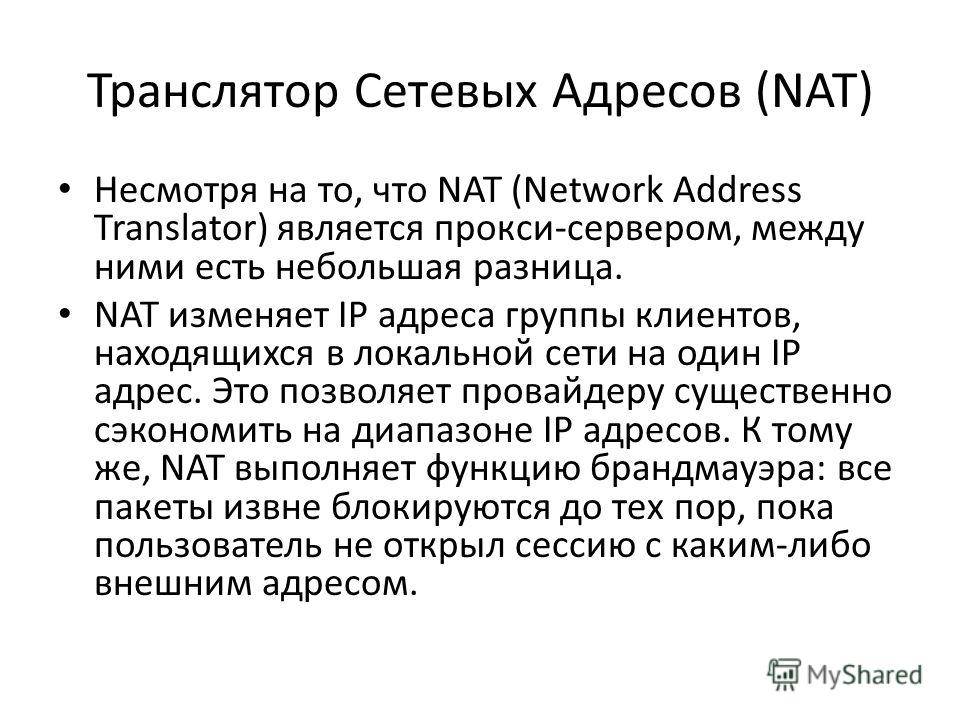

| NAT-устройство меняет адрес ПК, отправляющего пакет в интернет, на свой (или прописанный в настройках), не изменяя структуры запроса, после чего, получив пакет от онлайнового сервера, доставляет его по назначению также без изменений | Proxy-сервер, получив запрос от ПК, отправляющего пакет в интернет, перенаправляет его на онлайновый сервер через установленный IP-адрес, после чего, получив пакет, доставляет его по назначению без изменений либо откорректировав с помощью фильтров (при необходимости — проверив антивирусным модулем) |

| Технология не требует прописывания дополнительных сетевых настроек на отдельных ПК в рамках ЛВС | Технология требует настройки программ, используемых для доступа в сеть, на каждом из ПК в ЛВС |

54,00

7.Сравнение разных типов прокси

HTTP | HTTPS | Socks | |

Кеширование страниц, быстрая загрузка | + | + | + |

Поддержка https (SSL) соединения | – | + | + |

Полностью анонимный протокол | – | – | + |

- Что такое нейронная сеть? (Нейронная сеть)

- Естественный отбор оптимальных бизнес-процессов в высококонкурентной среде.

- Информационные системы бизнес интеллекта («Информационно-аналитические системы»)

- Требования к средствам оперативной аналитической обработки

- Шумоизоляция корпуса системного блока

- Как настроиться на рабочий лад. Обзор эффективных техник самомотивации (По дисциплине «Тайм-менеджмент»)

- Разработка товаров

- Анализ риска.Проектный анализ

- Создание интерактивной презентации

- WWW (World Wide Web) – глобальный механизм обмена информацией

- Игровая и виртуальная графика (Понятие виртуальности.)

- Общие принципы программной инженерии: эффективность, повторное использование, надежность, стойкость к ошибкам

Troubleshooting

If IP Transparency or DSR doesn’t work as expected, use the following suggestions to investigate possible causes:

Run as

Verify that the NGINX Plus worker processes are configured to run as . If not, you see an error message in your error log similar to the following when NGINX Plus attempts to bind the socket to a nonlocal address:

Test with

Verify you can ping clients and servers from the NGINX Plus proxy. The upstream servers cannot ping remote client IP addresses unless you first create the necessary routing configuration and configure the NGINX Plus intermediary to forward packets.

No Overlapping IP Ranges

Ensure that the IP subnets used by the remote clients are not directly connected to the upstream servers. If they are, two problems are likely to arise:

- Linux’s “reverse path filtering” protection might silently reject packets from NGINX Plus because the source IP address is associated with a subnet on a different interface.

- Return packets do not use the default route and instead are sent directly to the locally connected remote client.

Use Everywhere

As you build up the configuration and test each intermediate step, run continually on each and every server to verify that packets are being sent to and received by the correct endpoints at each stage:

Investigate any unusual behavior using the checks listed below.

Check Routing Tables

Carefully check the routing tables on each server, paying particular attention to the upstream servers:

Are there any unexpected routes? Can you confirm that all packets in the flow will be routed to the correct destination? Recall that in the and Router NAT configurations, all egress packets must be routed through the intermediate NGINX Plus proxy.

Missing Packets

If packets are unexpectedly dropped ( shows that they are sent by one machine but not received by another), reverse path filtering is a potential silent culprit. To disable reverse path filtering temporarily, run the following command:

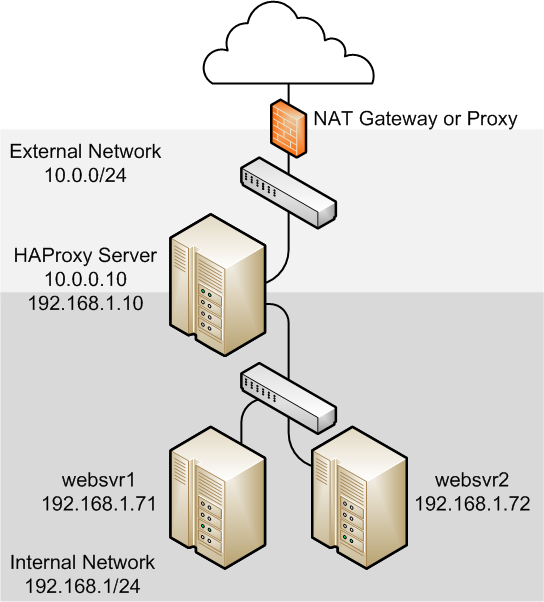

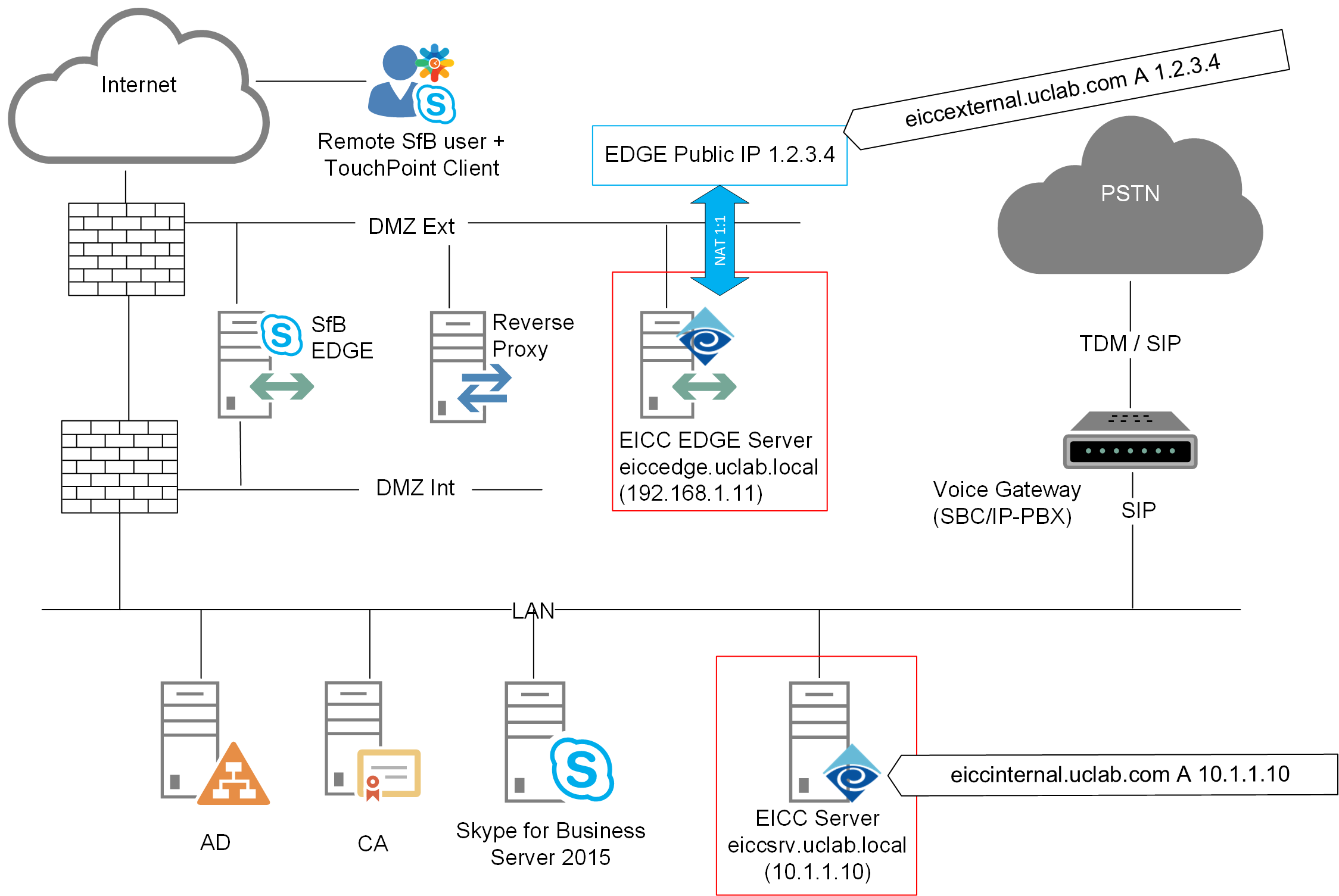

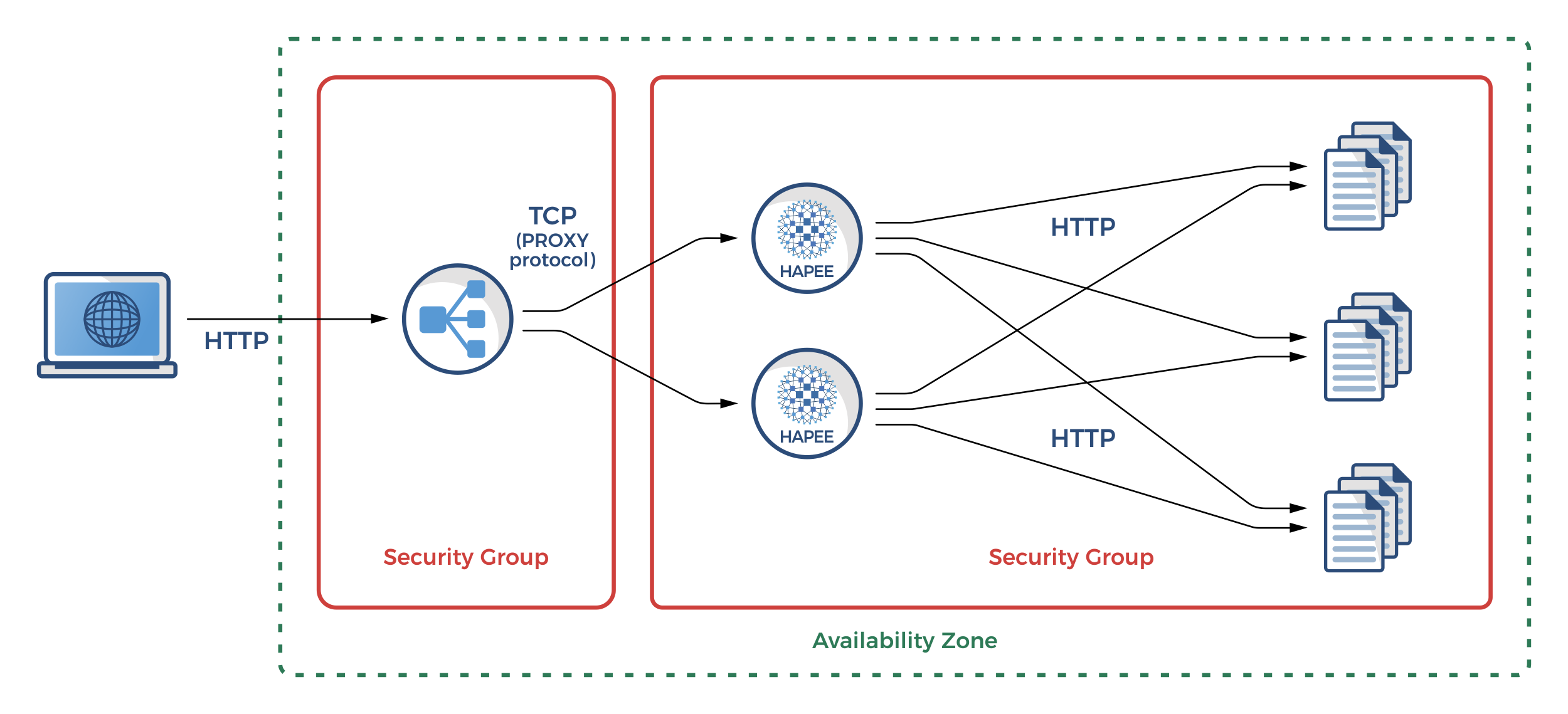

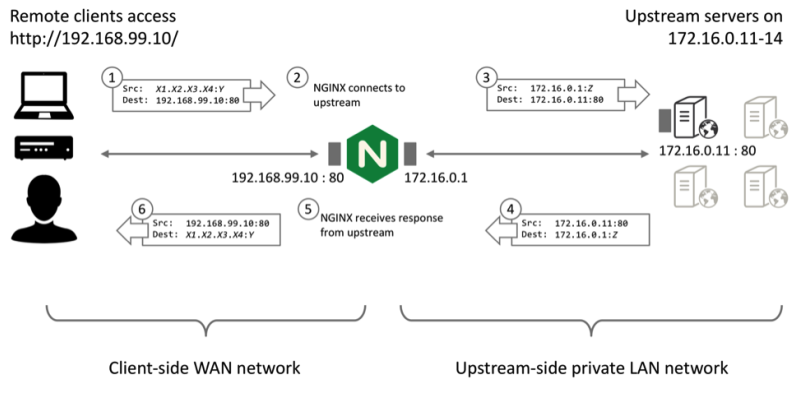

Introduction: Packet Flow in a Standard Layer 7 Reverse Proxy

Unlike a switch or router that simply forwards packets, NGINX Plus operates as a Layer 7 reverse proxy. In this mode of operation, NGINX Plus manages separate client‑side and upstream‑side TCP connections (for HTTP and TCP traffic) or UDP sessions in order to control the communication between the remote client and the selected upstream server.

Traffic handling with NGINX Plus serving as a standard reverse proxy

Traffic handling with NGINX Plus serving as a standard reverse proxy

- Remote clients make TCP connections or send UDP datagrams directly to the NGINX Plus reverse proxy at its published IP address and port. NGINX Plus terminates the TCP connection or UDP session and reads the request data within.

- NGINX Plus then makes a new connection (or reuses an existing, idle connection) to the selected (load‑balanced) upstream server.

- When NGINX Plus writes the request to the upstream server, the connection originates from NGINX Plus’s internal IP address.

- When the upstream server responds to the request, it writes data to the NGINX Plus internal IP address.

- NGINX Plus receives the response data on the upstream‑side connection. It may process or modify the response (for example, apply compression to an HTTP response).

- NGINX Plus then writes the response data on the client‑side connection.

A consequence of this standard reverse proxy mode of operation is that the upstream server observes that TCP and UDP traffic originates from the local NGINX Plus proxy.

Benefits and Limitations of the Layer 7 Reverse Proxy Mode

The Layer 7 reverse proxy mode of operation brings significant performance gains and efficiencies for HTTP and TCP traffic (including TCP optimizations, buffering, and HTTP keepalive reuse). It poses a challenge if the upstream server needs to determine the true origin IP address of the connection or session, for purposes such as authentication and access control, rate limiting, and logging.

For some protocols, NGINX Plus can use the HTTP header or the PROXY protocol to provide the origin IP address to upstream servers. This post describes two additional methods, made possible by the parameter to the directive, which was introduced in NGINX Plus Release 10 (R10).

Для чего нужны прокси

Доступ к заблокированным ресурсам. К серверам сайта подключается прокси, а не пользователь напрямую. Поэтому сайт получает информацию о прокси-сервере, его местоположении и IP-адресе — а не о самом пользователе. Возможно такое: человек находится в России, а сайт думает, что он, например, в Нидерландах, потому что там расположен его прокси-сервер.

Эта особенность позволяет использовать прокси для обхода блокировок — и именно для таких целей его в основном применяют частные лица. Ведь блокируют сайты чаще всего для определенных IP. Также с помощью прокси можно открыть ресурс, заблокированный для определенной страны.

Тут есть подводные камни: популярные адреса прокси-серверов вносятся в базы и блокируются. Поэтому, чтобы сохранять доступ, нужно использовать менее известные сервисы или периодически менять адреса прокси. А можно и самостоятельно «поднять» сервер, но это сложнее и не всегда оправдано.

Сокрытие информации об устройстве. Этот сценарий использования связан с предыдущим: обычно сведения о себе скрывают, чтобы обойти блокировку. Но это не единственная причина. Человек может не хотеть сообщать какому-то сайту, что зашел на него с определенного IP, например, чтобы его не «догоняла» реклама. Второй вариант — у человека есть подозрения в благонадежности сайта, и с помощью прокси он хочет защитить свои данные. Впрочем, метод не самый надежный — ниже мы поговорим об этом подробнее.

Блокировка и слежка. С помощью прокси можно не только обойти блокировку, но и ограничить доступ к какому-то ресурсу. Этим обычно занимаются компании: например, прописывают в корпоративном прокси правило не пропускать трафик в социальные сети. Так поступают для конфиденциальности, чтобы не допустить утечки данных, а также для контроля сотрудников. Прокси в этом случае выполняет роль своеобразного файервола.

Также компании могут использовать корпоративные прокси для отслеживания трафика и проверки, как и для чего сотрудники пользуются интернетом.

Ускорение и кэширование. Вообще-то нередко использование прокси-серверов, особенно бесплатных, тормозит интернет. Но есть исключения. Некоторые прокси специально спроектированы для ускорения доступа к сети.

Это происходит по одной из двух технологий:

- сжатие трафика — прокси-сервер обрезает и оптимизирует контент, который много весит, например, рекламу. В итоге трафика становится меньше, и интернет ускоряется;

- кэширование — прокси-сервер сохраняет копии страниц в собственном кэше и предоставляет к ним доступ оттуда. Доступ из кэша быстрее, к тому же копию страницы можно просмотреть, даже если ее оригинал удалили. Со временем копию удалят тоже, но не сразу.

Такими технологиями для ускорения страниц пользуются, например, браузеры и поисковые системы. Турбо-режим и возможность открытия копии страницы через поисковую строку — примеры реализации.

Профессиональные задачи. Например, прокси-серверами могут пользоваться при тестировании, чтобы проверить работу системы с IP-адресами из разных стран. Второй вариант — маркетинг: к примеру, у SMM-специалиста может быть несколько аккаунтов в соцсети, и без прокси социальная сеть может принять его за злоумышленника.

Возможности прокси-серверов

- Перехватывать трафик с компьютера пользователя и отдавать его на сайт как бы от своего имени.

- Возвращать пользователю данные, которые сервер сайта прислал прокси в ответ.

- Скрывать реальные данные пользователя, например, IP-адрес и местоположение, подменять их своими.

- Ограничивать трафик от компьютера пользователя или отслеживать его — такое применяется в компаниях.

- Обходить блокировки по IP-адресу или по географическому положению.

- Кэшировать данные сайтов и «резать» сомнительный контент, ускорять тем самым интернет-соединение.

Станьте специалистом по кибербезопасности – научитесь отражать кибератаки и поддерживать безопасность любых IT-систем

Подробнее

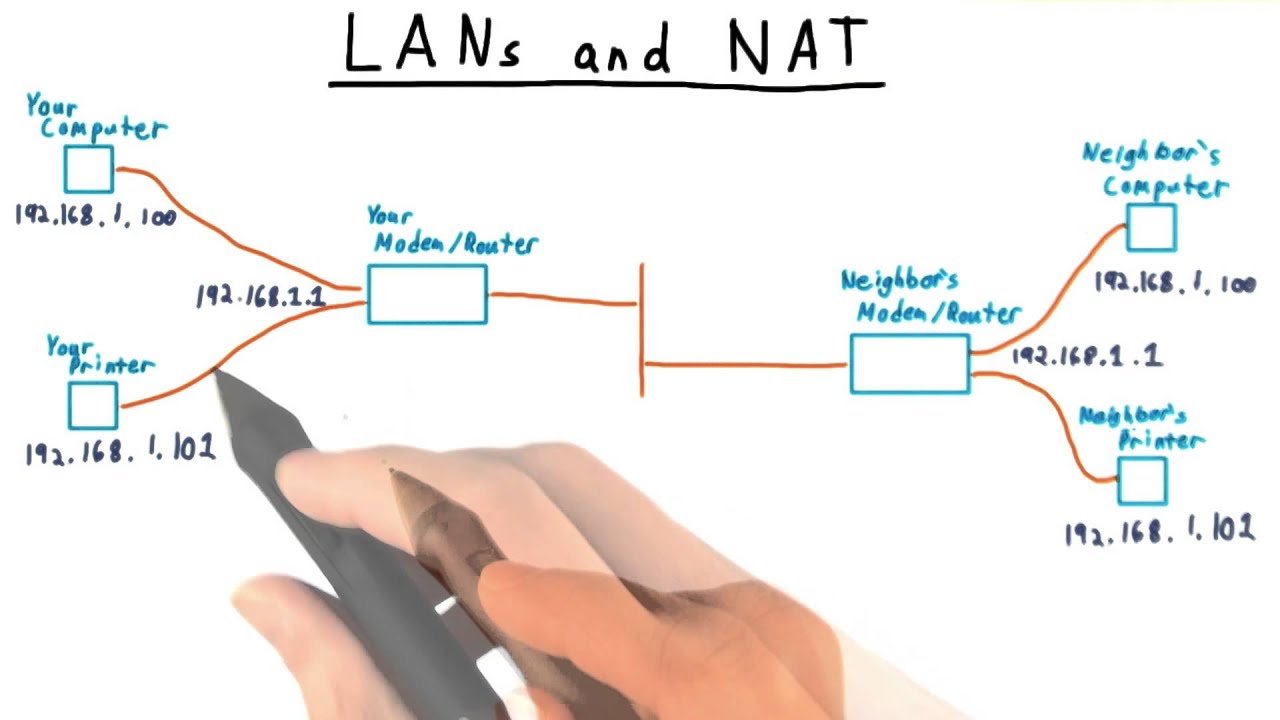

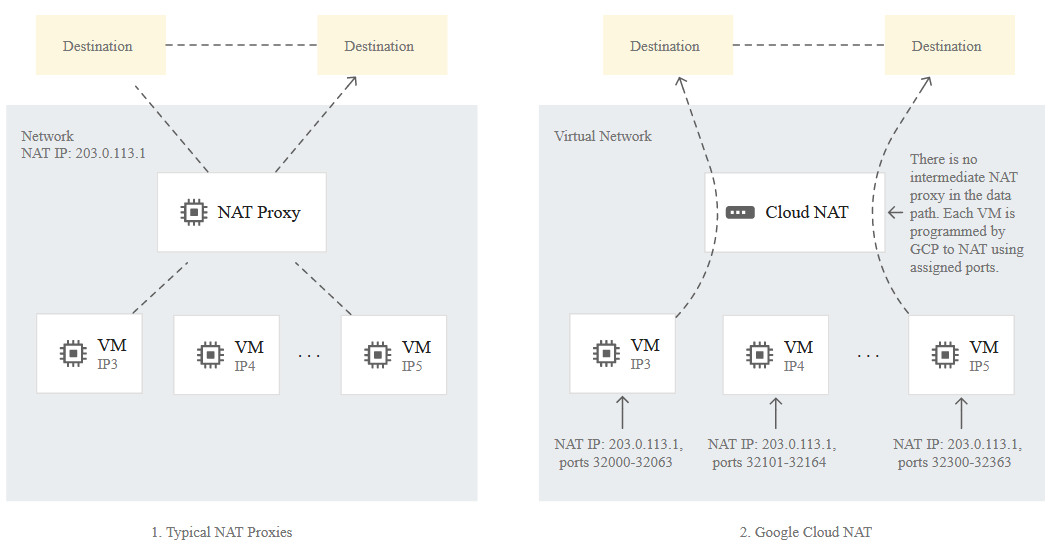

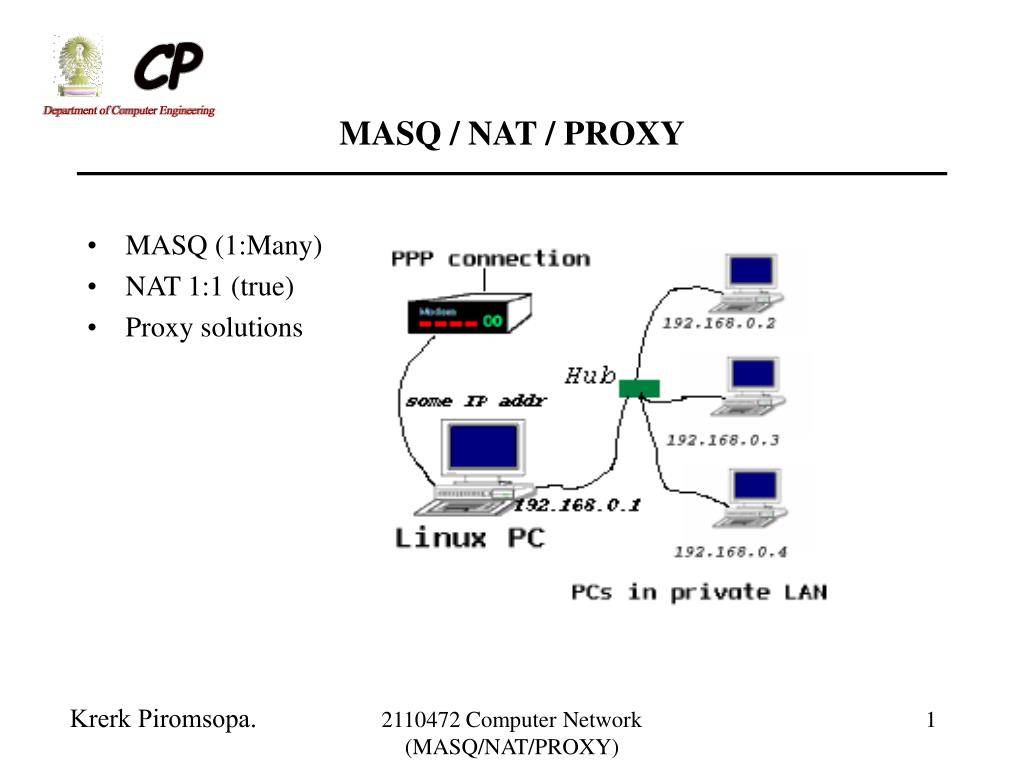

История NAT

разных подходовобщего пространстваAddress Allocation for Private Internets

операционных системах

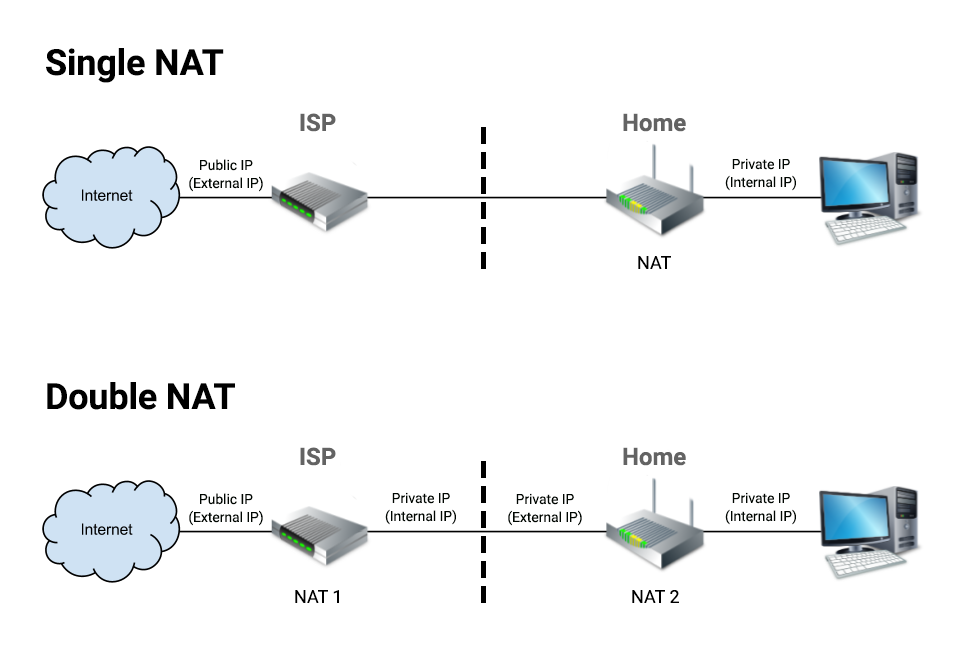

Простейшее решение этой задачи – подмена обратного адреса на границе сетей – лежало на поверхности и не замедлило опубликоваться: в мае 1994 г., т.е. через два месяца после “раздела сетей” предложили спецификацию NAT: http://www.ietf.org/rfc/rfc1631.txt The Network Address Translator (NAT) May 1994

Авторы анонсировали это как “short-term solution”, т.е. временное решение

указанной проблемы, эдакий “хак”, пока не получат распространение нормальные решения. Но, как известно, ничего не бывает столь постояным, как временное IPv6 вопреки ожиданиям быстро не прижился, и все прошедшие 10 лет мы были свидетелями все новых и новых боев на границах ЛС и интернета. NAT получил распространение, т.к. никакого другого приемлемого решения этой проблемы в те годы не было: FTP-клиенты и HTTP-клиенты (браузеры) не успели адаптироваться под под измененную картину мира, не могли работать из ЛС с внешними ресурсами, поэтому чтобы сделать для них границу прозрачной, их просто программно “обманывали” с помощью NAT – все IP-пакеты, адресованные из ЛС наружу, подвергались простейшей обработке на границе: замене обратного IP-адреса на реальный адрес “пограничного” компьютера, и обратной замене во входящих пакетах. Кроме того обычно заменялся и номер порта ЛС-источника, т.к. с разных машин в ЛС пакеты могут исходить с одними и теми же номерами портов. Т.е. транслируются не только IP-адреса, но и номера портов (иногда порт-трансляторы называют отдельной аббревиатурой PAT). В условной классификации NAT подразделяют на “статические, динамические и маскарадинг (masquerading)”, но на практике применяется в основном третий тип, он позволяет через один реальный адрес обслуживать тысячи соединений из ЛС (в идеале), трансляция портов при этом используется всегда. На NAT-компьютере или роутере+NAT выделяется диапазон портов, используемых для трансляции, например с номерами больше 60000 (чтобы быстрее отличать эти порты от выделенных под собственные нужды этого компьютера) и динамическая таблица текущих сессий/отображений адресов. Каждый проходящий пакет сверяется с этой таблицей по и порту и производятся соответствующие подстановки. Технология настолько проста, что сейчас уже все реже можно встретить роутер или кабельный модем без встроенного NAT (и FireWall , столь же примитивного как NAT), причем NAT уже можно обнаружить даже в hub”ах c ценами от $40. Не говоря уж о “бесплатном” NAT, входящем в состав нескольких последних версий Windows под именем “connection sharing

” и “совместное использование соединения

“. Именно доступность, простота понимания/использования и нетребовательность к клиентскому софту, сделали NAT заслуженно популярным.

Назначение прокси серверов и NAT

Прокси сервер предназначен для осуществления посредничества между рабочей станцией и всемирной сетью.

Прокси-компьютер пропускает через себя запросы пользователя, и затем возвращает полученные из Inetrnet результаты. Это своеобразное «доверенное лицо», способствующее одновременному доступу всех машин локальной сети в интернет. При этом администратор, настраивающий сетку, избавлен от необходимости присваивать каждой отдельной точке свой IP-адрес, выстраивать сложную схему маршрутизации, обращаться за дополнительной (как правило, платной) услугой к провайдеру.

Кроме лишней хлопотности и неоправданной дороговизны при таких методах, которые, к счастью, уже уходят в прошлое, теряется уровень безопасности данных в локалке, делая каждый её компьютер потенциальной мишенью для вирусных атак и хакерских взломов. Вдобавок, из-за отсутствия централизованного управления, администратору добавится забот по поводу контроля каждой отдельной станции. И, к слову, при втором способе настройки выхода локальной сети в Internet тоже нужна дополнительная программа на основной компьютер, которая будет осуществлять маршрутизацию пакетов, но, в отличие от прокси, передавая реальные IP-шники клиентов.

Маршрутизатор, который умеет менять адреса, получил название NAT-proxy (от английской аббревиатуры network address translation, что можно перевести как «преобразователь сетевых адресов»).

NAT — первый, простейший вид этой программы, такое себе переходное звено от одного типа настройки работы локальной сети к другому типу. Под названием «Общий доступ к подключению Интерната» NAT-proxy встречается уже в ОС Windows 2000 и XP. Эта программка рассчитана на среднестатистического пользователя, который не обязан обладать глубокими познаниями квалифицированного системного администратора. Для работы не требуется осуществлять какие бы то ни было специализированные хитромудрые настройки. Но, на самом деле, это преимущество весьма сомнительно. NAT, будучи универсальной проксей, не способен проникаться тонкостями прикладных протоколов. Поэтому для более корректной и безопасной работы стоит ознакомиться со специализированными proxy-программами.

Самая распространенная в своем классе ПО — НТТР-proxy. Из названия становится понятным, что в основу заложен принцип организации работы по НТТР-протоколу. Ни одна серьезная сеть без этой программы не обойдется. Что она умеет:

- Сохранять полученные из Internet файлы на серверный диск, что позволяет при повторном запросе выдать имеющиеся данные без обращения в WWW, увеличивая скорость работы и экономя общий трафик.

- Ограничивать доступ к ресурсам. К примеру, не пускать клиентов на сайты из «черного списка». Или не всех клиентов, а только определенную группу. Или не на все время пребывания в сети, а только в определенные часы. Это преимущество открывает широчайшие возможности организации клиентской части локальной сети

- Управлять приоритетами закачки. Это помогает избежать полного поглощения трафика любителями бесплатной музыки или просмотра он-лайн кино.

- Подсчитать использованный в заданный временной промежуток трафик.

- Определить рейтинг различных ресурсов

И даже этот довольно обширный список умений НТТР-прокси не является полным перечислением её достоинств. НТТР-proxy способен работать и с FTP-серверами. Но при взаимном преобразовании FTP и НТТР частично утрачиваются нюансы функциональности FTP. Естественно, что для корректной работы специализированных ftp-клиентов предпочтительнее и специализированное ПО. FTP-proxy может быть составляющей частью прокси НТТР либо отдельной программой, как в Eserv и Eproxy. Для акцентирования внимания на этом моменте, прокси из Eserv и Eproxyпринято называть FTP-gate.

Особняком стоит выделенная из НТТР часть для работы с засекреченной информацией — НТТPS-прокси. Mapping-прокси имеет цель настроить через прокси работу тех программ, которые привыкли обращаться к ресурсам интернета безо всяческого посредничества, например, почтовые сервисы вроде The Bat и Outlook Express. С этими целями устанавливается локальный образ запрашиваемого программой сервера. Т.е., это своеобразный обман, уловка, которая, тем не менее, практически всегда срабатывает.

Socks-прокси — программа, набирающая обороты популярности за счет обеспечения клиентам возможности прозрачного использования сервисов за фаерволами. В наших прокси-листах имеется подборка рабочих socks прокси. В Eserv и Eproxy реализованы все перечисленные (кроме NAT) виды прокси.

голоса

Рейтинг статьи

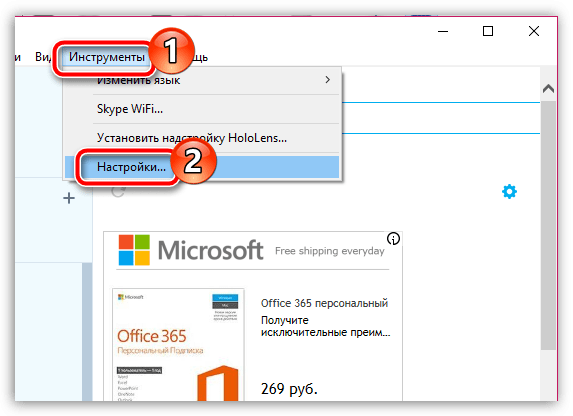

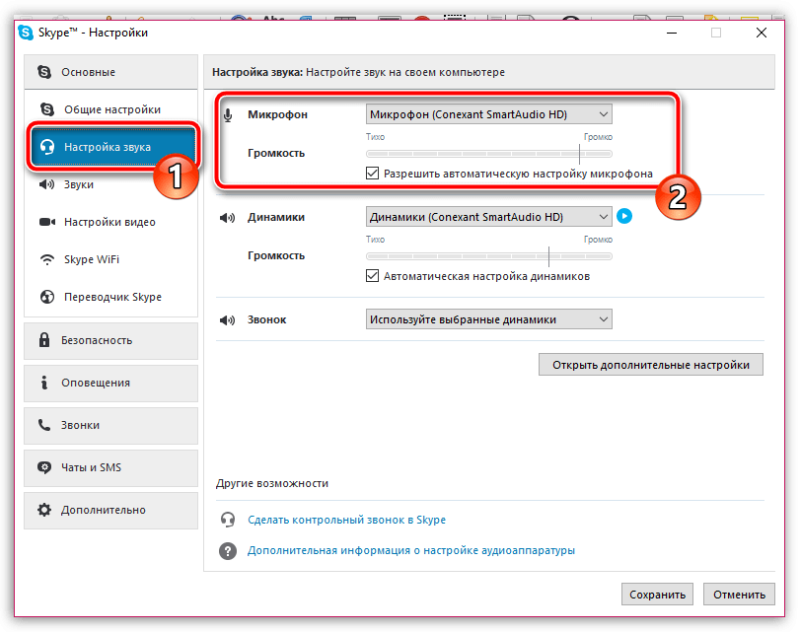

Микрофон не работает из-за того, что не назначен для работы в нужной программе

Бывает так, что микрофон работает хорошо, но когда вы общаетесь, например, по скайпу, то собеседник вас не слышит, потому что сам микрофон не настроен в программе скайп.

Чтобы решить эту проблему, совершите такие действия:

Сначала проверим, работает ли микрофон вообще. Это можно сделать так, как было указано в предыдущем пункте «Микрофон не работает из-за сбоев

» — должны показываться зелёные индикаторы, когда вы говорите в микрофон. Если всё нормально, тогда прейдите к настройкам микрофона в скайпе. Зайдите в настройки скайпа, как показано на рисунке.

Не работает встроенный микрофон на ноутбуке что делать Как починить встроенный микрофон на ноутбуке

Затем зайдите в настройки звука в левом меню нового окна и проверьте работу микрофона. Здесь можно назначить ваш микрофон для работы в скайпе, а также настраивать его громкость.

Не работает встроенный микрофон на ноутбуке что делать Как починить встроенный микрофон на ноутбуке

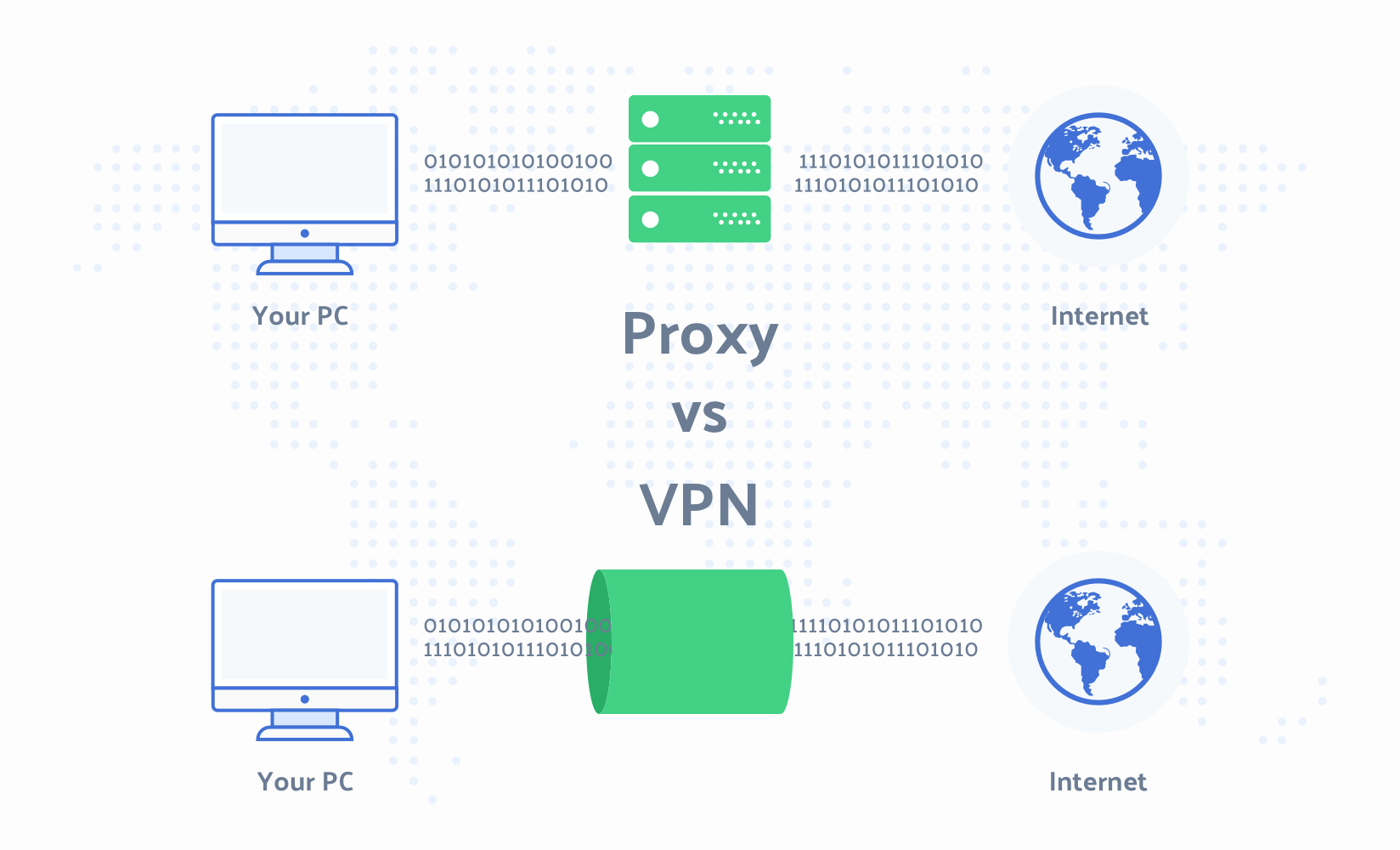

Особенности подключения через VPN

VPN — виртуальная частная сеть, работающая поверх вашего интернет соединения, или другой сети. При использовании ВПН вы подключаетесь к сети, а она обеспечивает зашифрованное соединение с нужным сервером напрямую. Поэтому никто, даже провайдер не получит сведения о сайтах, которые вы посещали, а также будет невозможно идентифицировать вас по IP адресу и местоположению, поскольку вы будете использовать IP адрес VPN.

Однако, при подключении к VPN, все пользователи используют единый IP адрес. По этой причине несложно установить, что вы используете подключение через VPN, делая его пригодным для интернет сёрфинга и сохранения анонимности, но бесполезным для работы с мультиаккаунтами и некоторыми программами, поскольку все аккаунты, работающие с одного VPN будут обнаружены и заблокированы.

Как правило, подключение к ВПН осуществляется при помощи расширений для браузера или отдельных приложений, что упрощает подключение и даёт возможность быстро менять страну, через которую вы хотите получить доступ к сайтам.

Минусом является то, что качественный VPN сервис стоит денег, более того, он намного дороже прокси сервера. Также использование VPN в браузере создаёт сильную нагрузку на ваш интернет, замедляя скорость соединения, и, соответственно, скорость загрузки страниц. Да и работу VPN на ПК назвать стабильной, поскольку при его использовании регулярно случаются сбои и неполадки, что вынуждает регулярно перезапускать программу, браузер или расширение.

Проксирование Медиа

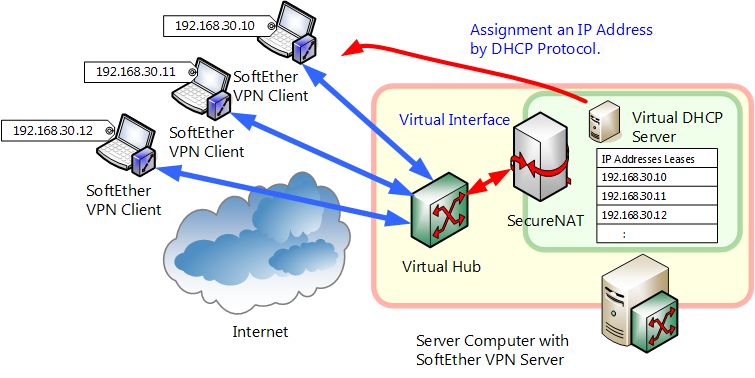

CommuniGate Pro поддерживает разнообразные коммуникации в реальном времени. Большинство таких протоколов реального времени не может работать через NAT/Firewall, но CommuniGate Pro может действовать как “прокси” для таких протоколов.

Когда клиент локальной сети пытается соединиться с удалённой системой через Интернет (WAN), CommuniGate Pro создаёт Медиа Прокси – некий коммуникационный порт на своей системе. Он заставляет клиента соединяться с этим Медиа Прокси вместо того, чтобы соединяться непосредственно с медиа-портом удалённой системы. Медиа Прокси CommuniGate Pro сам взаимодействует с удалённой системой, ретранслируя все данные, получаемые от клиента из локальной сети на удалённую систему и обратно.

Проксирование Медиа создано для того, чтобы обеспечить возможность обслуживания пользователей, находящихся за .

Проксирование Медиа так же используется для ретранслирования трафика между IPv4 и IPv6 сетями.

- Уровень Журнала

- Используйте эту настройку для того, чтобы указать какую информацию компонент Прокси должен сохранять в Журнале работы Сервера. Обычно используется уровень Основное или уровень Проблемы (не фатальные ошибки). В случае, если в работе компонента Прокси возникают проблемы, то, возможно, целесообразным будет увеличить детализацию до уровня Подробности или Всё: в этом случае в Системный Журнал будет записываться более подробная информация о работе модуля на уровне протокола или на уровне ссылок. Записи, помещённые компонентом Медиа прокси в журнал работы Сервера, имеют пометку MEDIAPROXY. Для Медиа прокси может быть создано несколько потоковых прокси для каждого медиа потока (например, один прокси для медиа потока аудио, и ещё один – для видео потока). Записи, помещённые компонентом Прокси в Журнал работы Сервера, имеют пометку UDPPROXY или TCPPROXY.

- Проверять порт источника

- Когда эта опция включена, данные медиа, передающиеся по UDP из внешних источников, принимаются в случае прихода с корректного IP адреса и номера порта. Если эта опция не задана, проверяется только IP адрес источника медиа. Это помогает при работе с медиа устройствами, которые указывают неправильный порт в SDP.

- UDP TOS Тэг

- Если эта опция не установлена в значение выбор ОС, то UDP пакеты с медиа данными получают указанное значение тэга TOS (тип сервиса). Это может быть полезным при задании приоритетов медиа трафика в случае, если ваша сетевая инфраструктура может назначать более высокий приоритет пакетам с указанным значением тэга TOS.

- Проксировать для клиентов за общим NAT

- Когда два клиента расположены за общим дальним NAT (то есть, их видимые публичные адреса одинаковы), с помощью этой опции можно управлять созданием Медиа прокси для таких клиентов.

- Никогда

- Медиа прокси для таких клиентов не строится. Используйте эту опцию, когда клиенты за общим NAT могут взаимодействовать напрямую.

- NAT Сервера

- Медиа прокси будет построен, если видимые адреса клиентов пересекаются со списком .

- Всегда

- Медиа прокси для таких клиентов строится всегда.

Обратите внимание: некоторые системы NAT имеют несколько публичных адресов. В этом случае сигнальные запросы могут приходить с одного сетевой адреса такой системы, а медиа потоки могут приходить с другого сетевого адреса

Медиа прокси CommuniGate Pro может поддерживать такие системы NAT, если все их публичные адреса входят в один общий диапазон сетевых адресов, указанный в списке .

3.1. HTTP proxy

HTTP прокси – это самый распространенный вид прокси. Основное предназначение – организация работы браузеров и других программ, использующих TCP протокол. Стандартные порты 80, 8080, 3128.

Принцип работы: программа или браузер посылает запрос прокси-серверу на открытие определенного URL ресурса. Прокси-сервер получает данные с запрашиваемого ресурса и отдает эти данные вашему браузеру.

HTTP прокси позволяют:

-кешировать загруженные файлы (картинки, страницы) для увеличения скорости открытия веб-сайтов

-ограничивать доступ к определенным ресурсам (например, Youtube)

-фильтровать данные. Например, вместо баннеров с рекламой показывать прозрачные картинки, которые не будут нарушать дизайн сайта, но будут существенно экономить время загрузки страницы и трафик

-ограничивать скорость соединения

-вести логи, контролировать трафик по пользователям

HTTP прокси по анонимности делятся на следующие виды:

-прозрачные прокси заявляют о том, что используется прокси и передают реальный IP адрес пользователя в HTTP заголовках. Прозрачные прокси использовать опасно, так как они не обеспечивают анонимности

-анонимные прокси уведомляют, что используется прокси, но при этом не передают реальный IP адрес пользователя. Анонимные прокси не могут гарантировать настоящей анонимности, так как заявляют, что прокси используется

-элитные прокси не уведомляют, что используется прокси и не передают реальный IP адрес пользователя. Только элитные прокси можно использовать для полной анонимности

Temporary Method: via OpenSSH Client

If you don’t want to install any new software, we can also utilize SSH to build a tunnel. This method is also simple (sometimes), but it is not quite reliable. As you might know, a SSH connection can be easily disrupted due to many reasons. In our case, we just need to type this command on the local machine to set up a tunnel:

12 | local-machine$ ssh -R ":2022:localhost:22" user-public@a.b.c.d |

If everything goes well, now you can connect to the local machine through:

12 | your-computer$ ssh user-local@a.b.c.d -p 2022 |

However, if you failed to connect to your local machine. Please check the configuration on the public server.

1 | public-server$ sudo nano /etc/ssh/sshd_config |

Find the following line (for nano editor, press Ctrl-W to search), uncomment, and replaced with .

12345 | GatewayPorts yes |

Then restart the SSH server.

1 | public-server$ sudo service sshd restart |

Разница между проксированием и маршрутизацией

Я хорошо знаю, для чего используются прокси и маршрутизаторы. Но я не знаю, как их надежно дифференцировать.

вот список факторов, которые я нахожу в них.

- может свободно изменять данные прикладного уровня

- обычно получает TCP сессию из origin

- обычно формирует TCP-сеанс для

- может читать данные прикладного уровня, чтобы определить цель

- является целью IP-пакета при использовании протокола IP

давайте не будем думать о каком-то сетевом оборудовании. Думаю про сетку серверов приложений, маршрут SOAP-запросами. Router

- соответствует четко определенным протоколам маршрутизации

- обычно получает TCP сессию из origin

- обычно формирует TCP-сеанс для

- может читать данные прикладного уровня, чтобы определить цель

- является целью IP-пакета при использовании IP протокол

Это называется маршрутизацией, когда правила маршрутизации известны всем сторонам и проксированием, когда нет? Я считаю, что существует определенный фактор для проведения различия между ними.

09.11.2022 8:21 3089

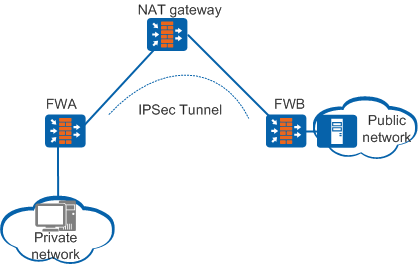

Enabling Upstream Servers to Reach External Servers

If your upstream servers reside on a private network and use NGINX Plus (or another server) as their default gateway, you might wish to configure the gateway to allow the upstream servers to reach external (Internet) hosts.

You need to enable IP Forwarding so that the gateway can forward packets from the upstream servers; IP forwarding is generally disabled by default. If the servers do not have routable IP addresses (they use private addresses such as 172.16.0.0/24), you also need to configure IP masquerading on the external interfaces of the gateway server:

Verify that you can ping an external server from your internal upstream server:

To display your current forwarding, routing, and configuration, run the following three commands:

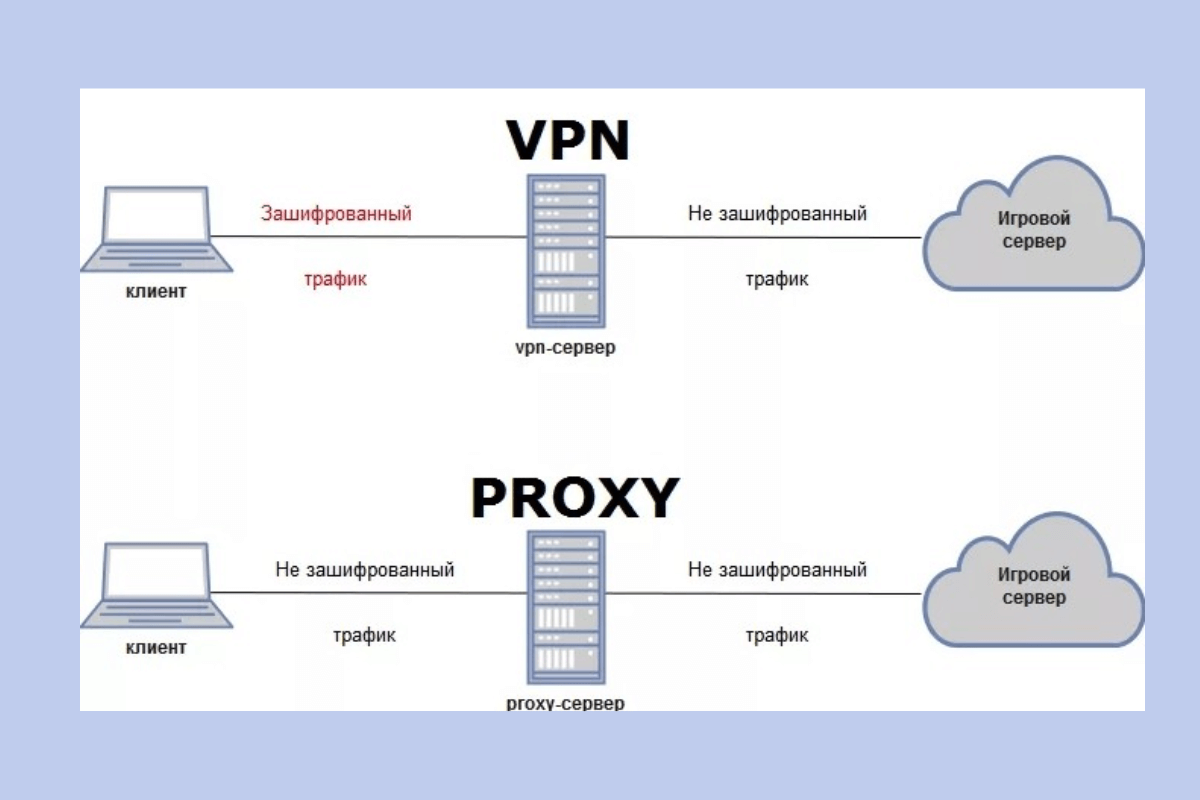

Что такое Proxy?

Proxy

– это технология, которая позволяет подключать ПК, объединенные в сеть, к тем или иным онлайновым сервисам через специальный шлюз, задействующийся отдельными приложениями. То есть для подключения ПК, которые входят в состав ЛВС, к proxy-серверу на каждом из них необходимо выставить настройки соединения. Технология Proxy – это, по сути, программная служба, загружаемая на отдельном сервере ЛВС или на одном из серверов интернета.

Компьютеры, подключенные к ЛВС, запрашивают доступ к онлайн-ресурсам не напрямую, а через IP-адрес и порт proxy-сервера. Данная концепция предопределяет наличие некоторого сходства между Proxy и NAT в том смысле, что онлайновый сервер направляет контент по запросу отдельных ПК на общий IP-адрес, прописанный в настройках proxy-сервера. Конечно, proxy-серверы в некоторых случаях могут устанавливать для подключаемых ПК уникальные внешние IP-адреса – но практически исключено их совпадение с оригинальными IP-адресами, под которыми компьютеры зарегистрированы в ЛВС.

Можно отметить, что существуют чисто «онлайновые» proxy-серверы, которые используются как раз таки в целях намеренной маскировки IP-адресов компьютеров, подключающихся к интернету. Принцип их работы в целом схож с тем, что характеризует функционирование proxy-серверов, устанавливаемых в ЛВС.

Одно из главных преимуществ использования технологии Proxy – возможность осуществлять кеширование онлайнового контента (сохранение в памяти сервера элементов посещенных веб-страниц, загруженных файлов), что позволяет ускорять доступ к интернету с отдельных ПК. Другие преимущества Proxy – в возможности:

- проводить контроль над доступом отдельных пользователей ЛВС к интернету, фильтрацию контента и адресов сайтов,

- устанавливать на proxy-серверах антивирусный софт, осуществляющий анализ исходящего и входящего трафика, что позволяет значительно повысить безопасность сети.

Технология Proxy рассматривается многими специалистами как более функциональная, чем NAT, поскольку позволяет внедрить широкий спектр алгоритмов управления сетевым доступом на программном уровне.

Зачем нужен прокси-сервер?

На плечи proxy возлагают много задач. Сейчас подробно обсудим каждую.

Фильтрация доступных ресурсов

Распространенный сценарий использования в общественных сетях. С помощью такого сервера можно наблюдать за трафиком и при необходимости его «фильтровать». Это как родительский контроль. Только масштабы иные. Подобный proxy запросто могут поднять в крупной компании, чтобы сотрудники не лезли в Твиттер, пока занимаются делами. Поэтому при входе в соцсеть может вылезти предупреждение с просьбой заняться работой. Ну или вместо этого начальник просто зафиксирует все время пребывания в Фейсбуке, а потом вычтет это из зарплаты. С детьми ситуация примерно такая же. Можно ограничить их свободу в сети на время выполнения домашнего задания, к примеру.

Ускорение работы интернета

На прокси-серверах могут храниться кэшированные копии сайтов. То есть при входе на определенный сайт вы получите данные именно с proxy. С большой долей вероятности, через прокси загрузятся они заметно быстрее. Так происходит, потому что загруженность популярного сайта, на который вы хотите зайти, пострадает меньше, если большое количество людей будет заходить на него через шлюз в виде прокси-сервера.

Конфиденциальность

Если возникают беспокойства за частную жизнь, то можно настроить приватный или анонимный шлюз, который будет всячески скрывать информацию о компьютере, который сделал первоначальный запрос (уберет его IP-адрес как минимум). Ими пользуются как отдельные личности, уставшие от слежки рекламистов, так и крупные корпорации, не желающие мириться со шпионажем со стороны конкурентов, например. Это, конечно, не панацея, но самые примитивные проблемы, связанные с конфиденциальностью, прокси решить может. А еще он не требует большого количества ресурсов и времени на реализацию.

Безопасность

Прокси может обезопасить не только частную жизнь, но и защитить от реальных угроз вроде вирусов. Можно настроить шлюз таким образом, чтобы он не принимал запросы с вредоносных ресурсов. И превратить получившийся прокси в своего рода массовый «антивирус», через который можно выпускать всех сотрудников компании, не переживая, что те нарвутся на какую-нибудь серьезную угрозу. Конечно, это не защитит пользователей на 100%, но зато даст небольшой прирост безопасности. А он тоже дорогого стоит. Поэтому proxy, используемые именно для защиты, не такая уж редкость.

![Proxy-серверы. принципы работы, возможности, сравнение. [реферат №602]](https://otlichaet.com/wp-content/uploads/6/8/e/68e253b1a32a3febdc9e88d843839b56.jpeg)